更多全球網絡安全資訊盡在E安全官網www.easyaq.com

E安全4月9日訊 上月初,維基解密曝光了與美國中央情報局(簡稱CIA)相關的代號為“Vault 7”的秘密資料,涵蓋2013年到2016年相關的8761份文檔和文件,詳細介紹了CIA在全球實施黑客攻擊的行為,CIA開發惡意軟件,在全球實施竊聽計劃,手機、電腦、汽車、電視都是入侵對象。而就在4月7日,維基解密將新一組文檔轉儲至其Vault 7係列副本當中。這一次披露的文件集被命名為“Grasshopper”,其中包含一套CIA專門用於入侵各類運行微軟Windows係統設備的惡意軟件平台。在此之前,維基解密方麵剛剛公布了多份介紹CIA入侵蘋果設備的過程文檔。

由此看來,我們幾乎可以肯定,對普通消費者所使用的各款主要操作係統CIA已經具備相應入侵工具。

Vault 7 Grasshopper能實現“定製化”服務在一份聲明當中,維基解密方麵將Grasshopper框架描述為“一套用於麵向微軟Windows操作係統構建定製化惡意軟件有效載荷的平台”。昨天的轉儲文檔內包含27份與Grasshopper相關的文件,這說明CIA的黑客能夠利用一組構建單元組裝定製化惡意軟件,從而根據實際功能選擇進行差異化方案組合。

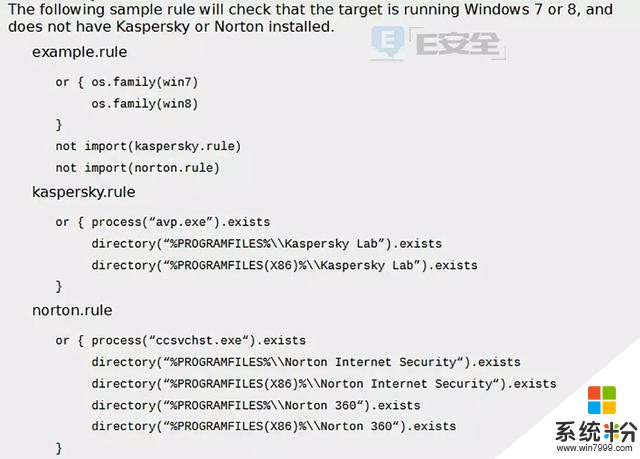

據維基解密分析,Grasshopper包含“一種非常靈活的語言”,操作人員能夠在該惡意軟件之內定義多項規則,進而“對目標設備執行一項安裝前調查,以確保目標設備擁有正確的配置供有效載荷進行安裝。”

如果事實真是如此,則意味著隻要目標設備滿足操作人員在構建階段所設定的相關要求,該惡意軟件就可自動完成安裝。

Grasshopper借鑒俄"開源"Carberp後門程序中的代碼維基解密方麵解釋稱,這一語言使得CIA能夠利用一種極為簡單的惡意軟件片段配合“非常複雜的邏輯”構建起任何有針對性的惡意軟件。

該惡意軟件隨後能夠識別任意目標設備的特性,比如該設備運行的是微軟Windows哪個版本?又或者其中是否運行著某種特定反病毒軟件?根據維基解密的介紹,這些工具還通過特別設計以規避多種反病毒產品(包括我們國產的瑞星、微軟Security Essentials、卡巴斯基IS以及賽門鐵克Endpoint等等)的檢測。

根據維基解密方麵對相關內容作出的總結,Vault 7係列中的這組最新文件囊括了“構建現代間諜工具的流程,以及CIA方麵如何對受感染微軟Windows計算機保持持續性入侵”。這27份文件還曝光了可能已經存在於設備當中的相關惡意軟件,以供用戶自查。

據E安全(微信公眾號E安全)了解,除用戶指南之外維基解密還披露了“贓物”的使用手冊。“贓物”可通過目標設備上的一項驅動程序生效,使其能夠在引導流程結束後得以執行,最終確保該惡意軟件能夠在微軟Windows設備引導後正常作用。

所謂“贓物(Stolen Goods)”,顧名思義代表其取自由俄羅斯間諜活動集團Carberp所開發的同名後門程序,其為Grasshopper當中配合安裝程序使用的部分組件,即Grasshoppers是CIA在俄羅斯黑客集團技術成果的基礎上構建的,可確保惡意載荷在受感染主機上持久駐留。

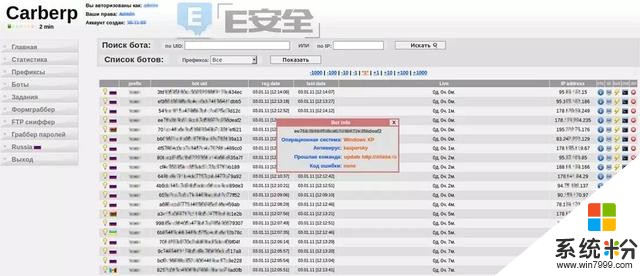

Carberp管理界麵

而其中一份文件證明,“Carberp的源代碼被公開發布在網絡當中,且允許AED/RDB輕鬆根據需求從該惡意軟件內提取對應的組件。”取自Carberp的全部組件(持久化方法及其安裝程序中的多個部分)皆經過深入分析以了解其隱藏功能、後門、安全漏洞等。文件中CIA承認針對Carberp持久性入侵方法及部分安裝載荷片段“贓物”進行了修改,且大部分Carberp代碼片段並未得到采用。

這亦證實了CIA方麵從互聯網處回收到處傳播之惡意軟件的傳聞。在此之前,安全人員也曾發現CIA曾經從其它惡意軟件家族當中挪借現成代碼,具體包括HiKit、Shamoon、UpClicker以及Nuclear Exploit Kit等。

Grasshopper被用於組裝CIA的惡意軟件安裝程序根據此次泄露的文件,CIA操作人員在使用Grasshopper之前,必須首先掌握與目標設備相關的部分技術信息。

根據目標設備所使用的操作係統、反病毒軟件以及其它技術細節,Grasshopper框架能夠自動挑選合適的組件以完成相關任務。

為了將這些組件整合起來,操作人員使用一種定製化基於規則的語言編寫構建配置。

最後,Grasshopper會交付一款Windows安裝程序,以供操作人員在目標設備上運行並安裝惡意軟件。

在此之前,Fine Dining也曾經使用過類似的預感染以交付適配惡意軟件載荷的方式,其同樣為CIA所有的一款工具包,且包含了多種便攜式惡意程序。

高度模塊化的Grasshopper能適應任何操作以下為最新Grasshopper手冊(v2.0.2)中對Grasshopper模塊化架構的描述:

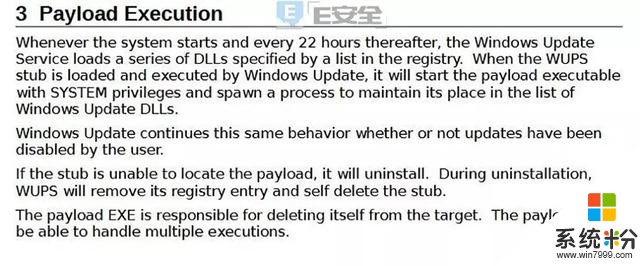

一個Grasshopper可執行文件中包含一款或多款安裝程序。單一安裝程序為一種或者多種安裝程序組件組成的堆棧。Grasshopper能夠按順序對堆棧中的各種組件進行調用,從而執行一項有效載荷。一款安裝程序的最終目標為實現有效載荷持久性。

為此,CIA在設計當中盡可能提升Grasshopper的延展性,以確保安裝程序能夠與最終有效載荷實現解耦(解除耦合,是指對二者進行拆分,不再存在依賴性)。Grassopper構建器允許操作人員選擇每項操作所需要的對應組件,用以提供由其選定的有效載荷。

此次泄露的文檔還暗示,Grasshopper安裝程序能夠提供EXE、DLL、SYS或者PIC格式的有效載荷,適用於x86與x64架構,且可確保有效載荷具備持久性。同時,Grasshopper亦可生成具有內置惡意有效載荷的安裝程序,或者在安裝程序運行時從其它位置傳送對應有效載荷。

上圖可以看到,即使用戶已經將Windows Update禁用,當WUPS存根進行加載時,Windows Update仍將受到影響,並最終導致該惡意軟件於22小時後再度進行自我安裝。

文件中,CIA宣稱“此安裝可執行文件被加載至內存當中 ,且僅在內存中運行”,這意味著傳統的基於簽名的反病毒解決方案將很難發現它。為讓惡意載荷規避安全產品的檢測,CIA方麵投入了大量精力,這種作法亦與網絡間諜活動的核心規則保持一致,即保持隱匿性比實現目標更為重要。

上一批Vault 7文件披露的CIA針對iOS與Mac設備發起相關攻擊的消息一經曝光,蘋果公司即回應稱其已經發現並修複了大量與之相關的安全漏洞。而這一次輪到微軟成為受害者,作為軟件巨頭的該公司是否會跟蘋果公司一樣進行快速且負責的應對。

E安全微信讀者可以在微信公眾號內回複“蝗蟲”下載Grasshopper的相關文件。也可以前往E安全官網直接下載。

E安全注:本文係E安全獨家編譯報道,轉載請聯係授權,並保留出處與鏈接,不得刪減內容。聯係方式:① 微信號zhu-geliang ②郵箱eapp@easyaq.com

相關資訊

最新熱門應用

蘋果歐意交易所app官網

其它軟件397.1MB

下載

zg交易所官網地址

其它軟件19.98MB

下載

芝麻交易所app官方蘋果

其它軟件223.89MB

下載

czc交易所官網

其它軟件34.95 MB

下載

吉事辦官方app最新版

生活實用106.26MB

下載

易歐app官網安卓

其它軟件397.1MB

下載

比特國際交易所最新版本鏈接

其它軟件298.7 MB

下載

eos交易平台手機版

其它軟件223.89MB

下載

中幣交易app蘋果版

其它軟件223.89MB

下載

熱幣全球交易所app官網版蘋果

其它軟件38.33MB

下載