“你想過Win10的感受嗎?”這句話出自上周被編輯電話叫來修電腦的小哥之口。小哥告訴編輯,這原本是貼吧上一對腦洞大開的宅男修電腦時候的一段對白:

A:老鐵,我這電腦還有救嗎?

B:我看懸,這模樣看來是中了高危病毒,直接重裝係統吧!

A:噗~這就給我的Win10下了“病危通知書”?

B:那可不咋滴~

A:能用你高超的技術把這台Win10救活嗎?

B:安全衛士都不頂用,我這樣的“鄉村野醫”能有啥轍?

A:你想過Win10的感受嗎?

Emm~所以也許Windows係統在這兩位眼裏其實是這樣的吧:

從左至右依次為Win8、Win10、Win7娘化形象

這隻是個係統啊喂......(默默給島國人民雙擊666)

當然,除宅男之外,不同牛人看到上麵這張圖也會做出不同的反應。這不,一位網絡安全從業者在看到上麵的圖片後就在評論區留下了這樣一句直擊靈魂深處的話——Win係家族要真都是妹子,估計這會正在重診病房躺著呢吧?

此話怎講?原來,在他看來漏洞的數量就像是Win10係統可能“生病”的概率。那麼,2018年Windows平台的漏洞數量以及被利用情況究竟如何呢?從今天發布的這份《2018年Windows平台漏洞年度報告》中我們可以一窺一二。

Windows家族最“體弱”

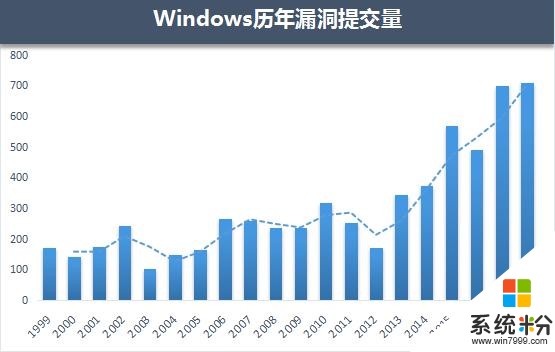

相比麵對移動終端的安卓和iOS係統而言,2018年Windows係統的漏洞提交數量逐年遞增。相比過去三年,2018年的安全漏洞提交數量同比上升超過40%,安全漏洞的數量和嚴重性都創下曆史新高。

僅微軟自身而言,2018年共計發布了874個補丁,修複了728個漏洞,平均每月修複多達60個漏洞。在過去二十幾年,Windows操作係統的漏洞提交數量呈逐年上漲趨勢,而在近幾年真正進入爆發性增長態勢。

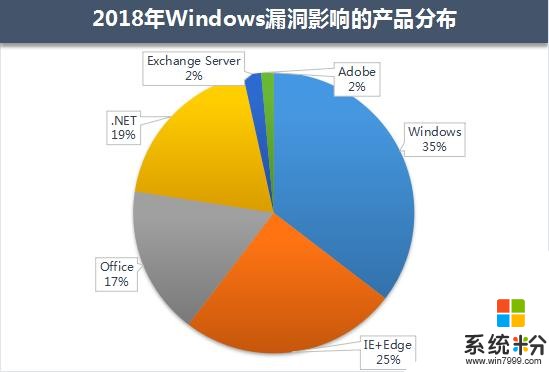

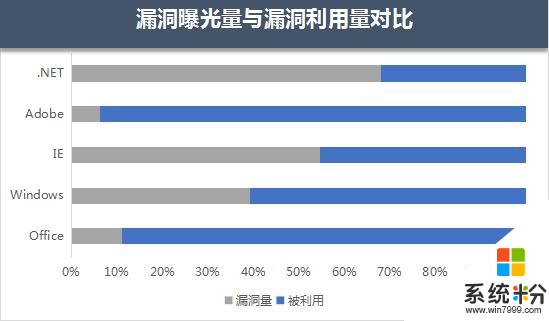

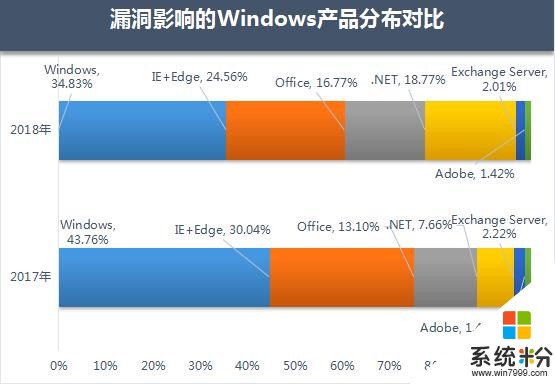

在所有漏洞影響的Windows產品中,Windows係統組件漏洞、瀏覽器漏洞、Office漏洞位居前三,占比分別為35%、25%、17%;從2018年Windows漏洞影響的產品分布情況來看,Office和Adobe被曝光的漏洞相對較少,但漏洞利用比例很高。可見,不法黑客挑選漏洞攻擊時,會優先考慮漏洞利用的成本,並參考其攻擊目標人群與產品用戶的重合度,與產品本身漏洞量並無直接關係。

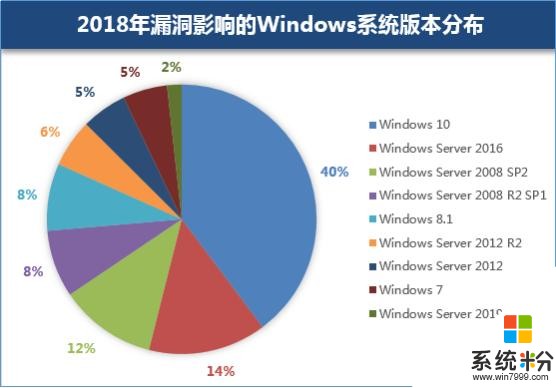

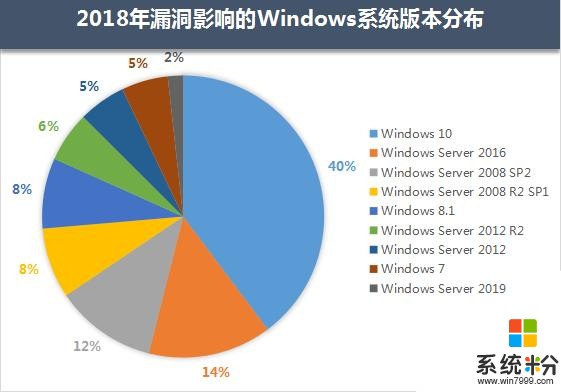

(圖:2018年漏洞影響的Windows係統版本分布)

數據顯示,在所有Windows版本中,受到最多漏洞影響的是Windows 10係統,占比高達40%。安全技術專家表示:“Windows 10成為當前主流操作係統的同時,漏洞曝光量也逐漸增多,企業及個人用戶不可忽視其漏洞風險,建議每月及時安裝更新是防範不法黑客入侵的必要步驟。”

2018年,在所有漏洞影響的Windows產品中,Windows係統組件漏洞占到了35%的比例,瀏覽器漏洞占25%,Office漏洞則占比17% 。

根據騰訊禦見威脅情報中心的數據監測,雖然Office和Adobe(主要是Flash)被曝光的漏洞相對較少,但漏洞利用的比例最高。可見,黑客挑選漏洞時,更可能是優先考慮漏洞利用的成本,並參考其攻擊目標人群與產品用戶的重合度,而與產品本身漏洞量的多少並無正相關。

相比較2017年,2018年Office和.net的漏洞曝光量上升比較明顯,相對Windows係統組件漏洞,Office漏洞常被大家忽視,但卻備受黑客喜愛,眾多專業黑客組織對重要目標的攻擊,會選擇使用Office高危漏洞,騰訊禦見威脅情報中心再次提醒大家需及時安裝Office漏洞補丁,避免偶然打開一個文檔就被植入後門。

在所有Windows各版本中,受到最多漏洞影響的卻是Windows 10係統,這說明Windows 10已是主流的操作係統版本,其漏洞曝光量正越來越多,同時提醒廣大用戶,即便使用最新版本的操作係統,也不可忽視漏洞風險。

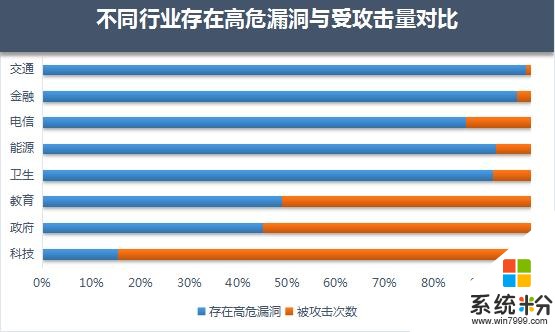

從受攻擊量的對比數據看,政府、教育、醫療衛生行業因為其係統存在大量高危漏洞未及時修複,所受攻擊次數也相對較高。而科技行業雖然漏洞存在量相對較少,受攻擊量卻是最高的,這樣從另一方麵說明,漏洞利用攻擊者通常是有目的針對性地采取攻擊,對科技行業的攻擊,泄取機密往往成為首選目的。

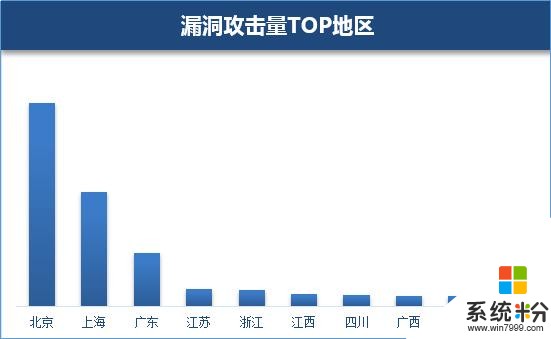

從地域情況來看,2018年漏洞攻擊地區分布與當地經濟水平及信息化普及程度相關,北京、上海、廣州是不法黑客首選的攻擊目標。而從行業來看,Windows操作係統的高危漏洞在教育、政府、衛生醫療行業的分布占比最高,分別為29%、26%、11%。從受攻擊量的對比數據看,政府、教育、醫療衛生行業因其係統存在大量高危漏洞未及時修複,所受攻擊次數也相對較高。值得一提的是,科技行業雖然漏洞存在量相對較少,受攻擊量卻是最高,竊取機密往往是攻擊者首選目的。

(圖:漏洞攻擊量TOP地區)

在2018國內用戶整體漏洞修複情況中,Windows漏洞和.NET漏洞修複率達到70%以上,其次是IE、Flash和Office漏洞修複率保持在60%左右。事實說明,整體漏洞修複率偏低反映出當前國內的個人用戶信息安全意識亟待提升。

建議,普通用戶務必提高計算機網絡安全意識,不要輕易下載不明軟件程序,及時備份重要的數據文件。

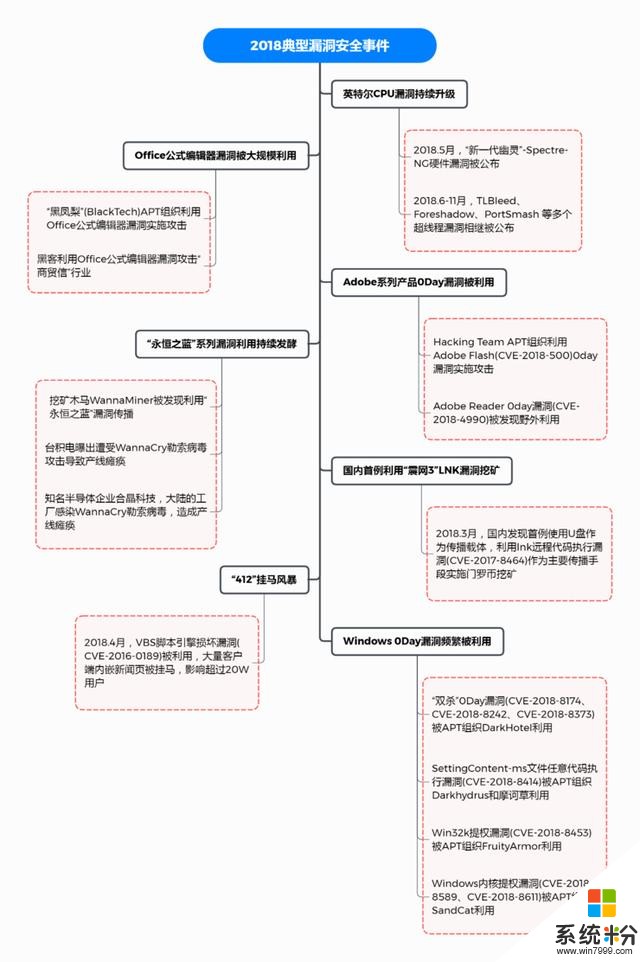

Windows家族2018年“病史”

1月:

Microsoft Office公式編輯器再次曝出兩個高危漏洞CVE-2018-0798和CVE-2018-0802。CVE-2018-0798是Office公式編輯器在解析Matrix Record(0x05)的內容時,沒有對行與列的成員進行特定的長度校驗,這就導致黑客可以通過精心構造內容任意指定後續讀入的行與列長度,從而造成棧溢出。CVE-2018-0802技術原理與之類似,微軟在1月9日通過發布移除公式編輯器的補丁修複這兩個漏洞。

2月:

Adobe Flash被曝出一個0day漏洞CVE-2018-4878。該漏洞影響版本在28.0.0.137以下的Adobe Flash,通過修改Flash腳本對象ByteArray的值至特殊長度來實現任意地址讀寫,實現漏洞利用,再將Adobe Flash Player嵌入Office文檔和郵件等載體中並誘使用戶打開的途徑快速傳播漏洞,在解析ATF文件時訪問內部數據結構使用了無效的指針偏移導致漏洞,成功攻擊後可能會導致敏感信息泄露。該漏洞在2月6日被修複;

3月:

Ulf Frisk曝光了一個Windows內核提權高危漏洞Totel Meltdown(CVE-2018-1038 )。該漏洞是由微軟先前發布用於修複“Meltdown”漏洞的補丁產生的新問題,補丁錯誤地將PML4權限設定成用戶級,可以讓任意進程讀取並修改頁表項目,該漏洞僅影響Windows7 x64 和 Windows Server 2008 R2係統,並在3月29日被修複;

4月:

Internet Explorer被曝出一個0day漏洞“雙殺”(CVE-2018-8174)。該漏洞通過VBScriptClass::Release函數中存在的缺陷訪問未分配內存,從而觸發漏洞達到任意地址讀寫的目的。該漏洞通過精心構造的頁麵或往郵件或Office文檔中嵌入VBScript腳本即可觸發,危害性較強,也因此被命名為“雙殺”漏洞,且一遭曝光便第一時間被APT組織利用於黑客活動。該漏洞於5月8日被修複;

5月:

Windows操作係統和Adobe Acrobat/Reader PDF閱讀器被ESET公布了兩個捆綁在一起的0day漏洞。(CVE-2018-8120、CVE-2018-4990)這是源於ESET在3月捕獲的用於攻擊測試的一個PDF樣本。CVE-2018-4990實際上是一個堆內存越界訪問任意地址釋放漏洞,原樣本精準地使用堆噴射布局內存,然後釋放兩塊大小為0xfff8的相鄰堆塊,在Windows堆分配算法將堆塊合並後,利用該堆塊改寫一個ArrayBuffer對象的長度為0x66666666從而實現任意地址讀寫。CVE-2018-8120則是由於內核函數 SetImeInfoEx 未對其目標窗口站 tagWINDOWSTATION的指針成員域 spklList 的指向地址進行有效性校驗,而是直接進行讀取訪問。這兩個漏洞已在5月被修複;

6月:

Windows 10被曝出一個0day漏洞(CVE-2018-8414)。這是一個Windows Shell 遠程執行代碼漏洞,由於Windows Shell在某些情況下會不正確地驗證文件路徑,通過精心構造的惡意腳本觸發該漏洞,可以達到任意讀寫的目的。該漏洞僅適用於Windows 10的新文件類型“.SettingContent-ms”,該漏洞直到8月14日才正式分配CVE編號並修複。

7月:

Internet Explorer被曝光0day漏洞“雙殺”二代(CVE-2018-8242),它的出現是由於4月“雙殺”一代(CVE-2018-8174)的修複補丁並未完全解決漏洞,導致VBScript腳本引擎中仍存在類似問題,該漏洞由360Vulcan團隊發現並提交,並在7月10日被修複;

8月:

(1) Exchange Server被公開了一個內存損壞漏洞(CVE-2018-8302)的POC,攻擊者可使用釣魚攻擊觸發漏洞利用攻擊企業用戶計算機,並再次發起攻擊直至接管Exchange Server服務器。Exchange對語音郵件的接收存儲過程中,會轉換語音郵件讀取TopNWords.Data並通過.NET BinaryFormatter對它反序列化,該漏洞就存在於反序列化過程中。

(2) Internet Explorer被Trendmicro曝出0day漏洞“雙殺”三代(CVE-2018-8373),它基於與“雙殺”一代相似的原理,通過VBScript.dll中存在的缺陷獲取任意讀取權限。兩例漏洞都於8月14日被修複;

9月:

(1) Windows被曝出ALPC提權0day漏洞(CVE-2018-8440),它通過高級本地過程調用(ALPC)函數中SchRpcSetSecurity函數無法正確檢查用戶權限的缺陷,獲得本地權限提升(LPE)來執行惡意代碼。

(2) Microsoft Jet Database Engine被公開了一個遠程代碼執行0day漏洞(CVE-2018-8423)的POC,該漏洞是一種越界(OOB)寫入漏洞,可誘導用戶打開包含以JET數據庫格式存儲的數據的特製文件,通過對象鏈接和嵌入數據庫(OLEDB)的Microsoft組件打開Jet源來觸發漏洞,發起攻擊。兩例漏洞分別於9月11日和10月9日被修複;

10月:

(1) Microsoft Edge被公開了一個關於Windows Shell的RCE高危漏洞(CVE-2018-8495)的POC,攻擊者可以使用該漏洞利用POC,通過Microsoft Edge構造包含特殊URI的網頁,誘導用戶打開即可實現在遠程計算機上運行惡意代碼。漏洞是由於Windows Shell處理URI時,未過濾特殊的URI所導致(如拉起腳本的Windows Script Host的URI為wshfile)。

(2) Windows被曝出一個Win32k提權0day漏洞(CVE-2018-8453),它的利用過程較為複雜,簡言之是利用了在win32k.sys組件的win32kfull!xxxDestroyWindow函數中的UAF漏洞從而獲取本地提權。兩例漏洞都於10月9日修複;

11月:

Windows再被曝出Win32k提權0day漏洞(CVE-2018-8589)。它的出現是由於在win32k!xxxMoveWindow函數中存在不恰當的競爭條件,導致線程之間同時發送的信息可能被不當鎖定。該漏洞已在11月13日被修複;

12月:

(1) Microsoft DNS Server被曝光存在一個堆溢出高危漏洞(CVE-2018-8626)。所有被設置為DNS服務器的Windows服務器都會受到此漏洞影響。攻擊者向Windows DNS服務器發送精心構造的漏洞利用惡意請求,以觸發堆溢出並遠程代碼執行。漏洞於12月11日發布補丁修複。

(2) Windows連續第四個月被曝出0day漏洞。這次是一個更加高危的kernel內核事務管理器驅動程序的提權漏洞(CVE-2018-8611),它是源於kernel模式下對文件操作的不當處理引發內核事務管理器產生競爭條件,此漏洞繞過了現在主流web瀏覽器的進程緩解策略而從實現沙箱逃逸,這可讓黑客在web上構建完整的遠程代碼執行攻擊鏈。該漏洞最初在10月29日被發現,微軟於12月11日分配CVE號並公布修複補丁;

同時,英特爾CPU“新一代幽靈”漏洞持續升級、Office公式編輯器再曝棧溢出漏洞等問題引發的安全事件同樣也值得關注。該報告預測,未來幾年,魚叉攻擊結合Office公式編輯器漏洞,仍然會是成為針對中小型企業的攻擊手段之一。

隻想說一句,Win娘家族命真苦~

如何做好漏洞防護?

正所謂野火燒不盡,春風吹又生。伴隨著互聯網和信息技術應用的高速發展,以智能合約、人工智能為代表的新興科技為市場發展添加了不竭動力。與此同時,安全問題也如影隨形,成為產業互聯網發展的一個痛點。目前,全球各領域漏洞提交數量持續上漲,而0day漏洞正變得愈發常見。

事實上,利益至上的不法黑客,對易用又穩定的漏洞可謂是愛不釋手。低技術含量的攻擊手段本身,就是個高效的篩選器,可以過濾掉那些對計算機和網絡十分了解的精明用戶,將安全意識低下的目標人群篩選出來,真正地達到高精準的定點攻擊,基於這樣的情況,企業、政府等機構更是需要多進行安全事件演習,加強業務人員的信息安全意識,才能在真正意義上“修複漏洞”,保障信息安全。正所謂千裏之堤毀於蟻穴,人永遠是最大的漏洞。

那麼,我們應該如何做好漏洞防護呢?這裏有5點建議:

1、及時修複安全漏洞開啟安全軟件實時防護;

2、培養良好的計算機使用習慣;

3、企業用戶漏洞防護;

4、建立有效的漏洞情報監控體係,建設完善的漏洞補丁管理能力;

5、安全演練,培養員工良好的信息安全意識;

報告來源:騰訊安全/編輯: 靈火K,更多網絡安全文章,請關注宅客頻道

相關資訊

最新熱門應用

kbcoin交易所官方版

其它軟件1.93 MB

下載

美幣交易所app蘋果版

其它軟件68.51MB

下載

bkex幣客官網交易所手機版

其它軟件292.97MB

下載

icash交易所

其它軟件223.86MB

下載

比特兒交易所app

其它軟件225.08MB

下載

歐意交易所最新app官網版

其它軟件397.1MB

下載

bnb交易所安卓版

其它軟件179.15 MB

下載

熱幣交易所app官方安卓

其它軟件287.27 MB

下載

芝麻app交易所

其它軟件223.89MB

下載

dash交易所手機版

其它軟件27.87M

下載