關於網安視界

每天精選深度網絡安全業內文章,專注網絡空間安全新傳媒,致力於打造該領域最具價值的情報站和智庫,建設網絡安全愛好者們交流、分享技術的新型媒體。

近日,微軟公司警告稱,高級攻擊者正在使用內存中的惡意軟件、合法的筆式測試工具和損壞的更新程序來攻擊銀行和技術公司。

微軟公司發現了一個精心策劃編排的攻擊,它劫持了一個未命名的編輯工具的軟件供應鏈。微軟警告軟件供應商要加強保護他們的更新進程。

攻擊者使用一種很受歡迎但未命名的編輯軟件的更新機製,在幾個著名的技術公司和金融機構中站穩了腳跟。軟件供應商本身也受到了攻擊。

微軟WilySupply的間諜活動很有可能是被金錢所推動的,主要目標是融資和支付行業的公司。

在這種情況下,他們使用的更新程序在掃描受害者的網絡並建立遠程訪問之前提供了“未簽名的低流行可執行文件”。

攻擊可信軟件的更新過程是攻擊者的一個入口,因為用戶依靠這個機製來接收有效的更新和補丁。

微軟指出,許多攻擊已經用過這樣的技術,例如2013年存儲服務SimDisk 的安裝程序的惡意版本破壞了好幾家韓國企業。

攻擊者可以獲得免費的開源筆測試工具如Evil Grade,利用錯誤的更新注入虛假的軟件更新。正如微軟所說,WilySupply隻是通過獨特的策略和工具來防範攻擊者的屬性。

攻擊者使用的另一個筆式測試工具是Metaplsoit, Meterpreter框架中內存組件。

“下載的可執行文件證明是一個惡意的二進製文件,它啟動了與Meterpreter反向外殼捆綁在一起的PowerShell腳本,該外殼授予了遠程攻擊者無提示的控製權,微軟檢測到該二進製文件為Rivit。”Microsoft指出。

盡管依賴於商品工具,但微軟注意到一些典型的高級攻擊者的特征,包括使用自毀的初始二進製文件,以及用僅限內存或無文件的有效載荷來逃避防病毒檢測。

卡巴斯基2月份的報告說,全球銀行內存上的惡意軟件攻擊有所增加,攻擊者使用Meterpreter和標準Windows實用程序來執行攻擊。

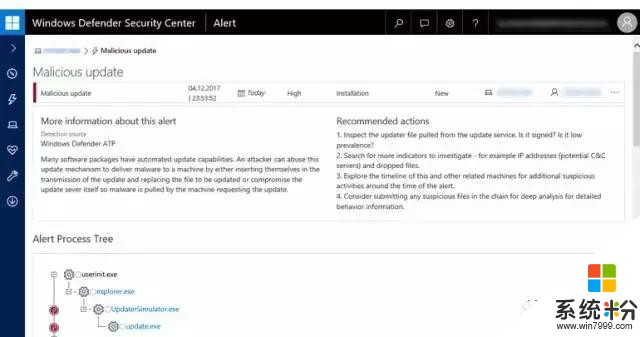

微軟用Windows Defender高級威脅防護(ATP)控製台將客戶站點的感染源追溯到受損的更新程序。Windows 10安全功能包含調查惡意軟件的爆發。

微軟展示了Windows Defender ATP是如何檢測異常更新器的

“通過Windows Defender ATP控製台,利用時間軸和流程樹視圖,我們能夠識別惡意活動的過程,並精確確定發生的時間。這些活動追溯到了編輯工具的更新程序。”微軟說。

“受影響的機器上的Temp文件夾的檢查指出,我們將一個合法的第三方更新程序作為運行服務,惡意活動在被觀察到之前下載了一個無符號的低流行可執行文件。”

本文由網安視界(網絡空間安全情報站和智庫)獨家創作整理,轉載請注明出處。

相關資訊

最新熱門應用

topcoin交易所

其它軟件163.85M

下載

滿幣交易所app最新版

其它軟件21.91MB

下載

滿幣網交易所app安卓版

其它軟件21.91MB

下載

歐聯交易平台app

其它軟件38.13MB

下載

u幣交易app最新版

其它軟件292.97MB

下載

kkcoin交易所手機版

其它軟件37.92MB

下載

可可交易平台app2024安卓手機

其它軟件22.9MB

下載

聚幣交易所官網

其它軟件50.16MB

下載

歐幣交易所app官方版蘋果版

其它軟件273.24MB

下載

幣包交易所app

其它軟件223.89MB

下載