眾所周知,穀歌內部有一個超級黑客團隊——“Project Zero”,據 securityaffairs 5月8日報道,穀歌 Project Zero 的研究員在微軟 Windows OS 中發現了一個遠程代碼執行漏洞(RCE),但是這並非簡單的 RCE,他們把它定性為“近期最糟糕的 Windows RCE”。

上周末,Project Zero 的研究員 Tavis Ormandy 和 Natalie Silvanovich 在社交網站上公布了這一發現,不過,他們卻沒有透露太多的細節。

【Tavis Ormandy的社交網站截圖】

“我認為,我和@natashenka 剛發現了 Windows 的遠程執行代碼漏洞,這個漏洞太可怕了,報告在路上。”

“攻擊者們不需要處於同一個局域網中就可以靜默安裝,這簡直是一個蟲洞。”

不過,當時他們並沒有公布該漏洞的細節。了解到,Project Zero 是穀歌的互聯網安全項目,該團隊主要由穀歌內部頂尖安全工程師組成,致力於發現、跟蹤和修補全球性的軟件安全漏洞,按照穀歌的規定,他們在公布漏洞前, 首先通報軟件廠商並給他們90天的時間發布和修複補丁,然後才會將漏洞細節公之於眾。

此前,了解到的信息是:

Project Zero 團隊已經根據 POC 對 Windows 默認安裝進行研究。

Windows 該 RCE 漏洞可能被遠程攻擊者利用。

攻擊是“蠕蟲式”,可以自我傳播。

發現,美國時間 5月8日,微軟和穀歌均發布了關於這一漏洞的詳情。微軟表示,惡意程序防護引擎出現高危安全漏洞,該漏洞影響到包括MSE等在內的產品,相當嚴重。終端用戶和企業管理員不需要進行額外的操作,微軟惡意程序引擎本身自動檢測和更新部署機製會在48小時內應用更新。具體更新時間,視所用軟件、互聯網連接和基建配置而定。

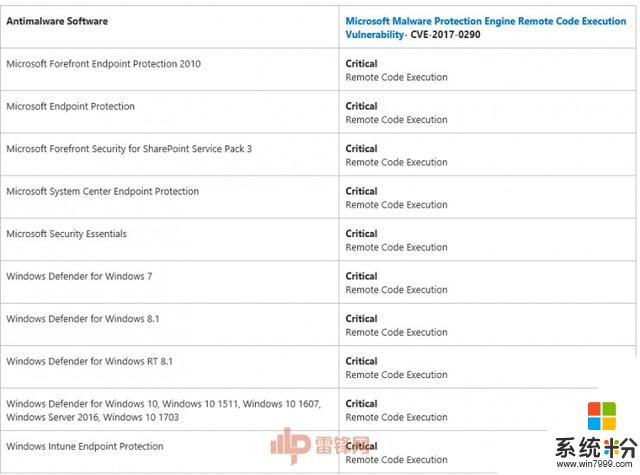

漏洞編號:CVE-2017-0290

漏洞危害程度:Critical,高危

漏洞概述:

當微軟惡意程序防護引擎(Microsoft Malware Protection Engine)檢測某個惡意構造的文件後,攻擊者就利用漏洞實現遠程代碼執行。成功利用該漏洞,攻擊者就能在LocalSystem帳號安全上下文執行任意代碼,並控製係統。攻擊者隨後就能安裝程序;查看、更改或刪除數據;或者以完整的用戶權限來構建新賬戶。

攻擊者實際上有很多種方法讓微軟的惡意程序保護引擎掃描到惡意構建的文件,比如目標用戶瀏覽某個網站的時候就能分發惡意部署文件,或者通過郵件信息、即時通訊消息——在實施掃描開啟的情況下,甚至是在不需要用戶開啟這些文件的情況下,微軟惡意程序防護引擎就會對其進行掃描。

影響範圍:

很多微軟的反惡意程序產品都在使用微軟惡意程序防護引擎。鑒於其中包含Windows 7/8/8.1/10/Server 2016中就默認安裝的反惡意程序產品,該漏洞應該是非常嚴重。

參考鏈接:

微軟官方公告 https://technet.microsoft.com/en-us/library/security/4022344

穀歌 Project Zero細節披露 https://bugs.chromium.org/p/project-zero/issues/detail?id=1252&desc=5

相關資訊

最新熱門應用

點點穿書安卓免費版

閱讀資訊67.39MB

下載

2017年駕考寶典

辦公學習191.97M

下載

2020作業精靈

辦公學習16.27MB

下載

海棠書城官方免費版

閱讀資訊63.19M

下載

得間小說免費2019

閱讀資訊55.84M

下載

2345天氣王舊版本2017

生活實用48.14M

下載

2345瀏覽器2019

係統工具45.23MB

下載

筆書閣app紅色版

閱讀資訊26.8M

下載

快讀免費新版本

閱讀資訊19.6M

下載

書耽網官方版

閱讀資訊18.7M

下載