對於年輕的網民而言,惡性病毒和惡意軟件仿佛離他們非常遙遠。但從5月12日開始,一款名為WannaCrypt惡意勒索軟件,攻擊了全球多個國家的醫療、銀行和學校等公共服務機構,受WannaCrypt勒索軟件影響,英國醫療係統在短期內陷入混亂,即將麵臨畢業答辯的中國高校學生,有不少也麵臨著畢業設計文件被WannaCrypt加密鎖住、有可能耽誤畢業答辯的重大危機。

在CIH、熊貓燒香等臭名昭著的病毒事件逐漸被人淡忘之際,WannaCrypt惡意軟件引發的紅色警報,再次在全球範圍響起。當惡意軟件變得越來越有欺騙性,而且敲詐的手法也越發與時俱進,我們能在WannaCrypt傳播事件中,找到哪些信息安全防禦的短板和不足?為何微軟在2017年3月已經更新了視窗補丁後,時隔兩個月之後WannaCrypt還能大規模肆虐?通過分析和解決這些問題,我們才能真正做到吃一塹長一智。

惡意勒索軟件WannaCrypt爆發始末

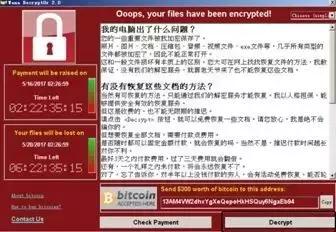

此次大規模爆發的WannaCrypt惡意敲詐軟件,與以往大家熟知的蠕蟲病毒具有不同的傳播特性,它偽裝成的發票單據、招聘的相關文件,附在郵件內傳播,Wanna病毒無需用戶打開郵件或者下載就可以感染電腦文件。中毒者要想打開WannaCrypt病毒加密的文件,需要向病毒製造者繳納追蹤難度更大的比特幣來進行贖回,贖回金額在300~600美元之間。

據中國工業和信息化部國家互聯網應急中心公布的數據顯示,從5月13日9:30到5月14日10:30分的監測期間,監測發現全球約242.3萬個IP地址遭受勒索軟件WannaCrypt蠕蟲病毒利用SMB漏洞攻擊,發動攻擊的IP地址數量近3.5萬個,這些IP地址主要位於中國、俄羅斯和阿聯酋。另監測發現5471個IP連接WannaCrypt蠕蟲病毒的內置域名及IP(可能已感染WannaCrypt蠕蟲病毒),IP主要分布在中國廣東、浙江、北京和上海等地。

目前尚未有黑客組織表示對WannaCrypt病毒爆發事件負責,但追溯爆發根源,與此前泄露的一處Windows係統漏洞有關。在2017年4月,一個名為 ShadowBrokers 的黑客團體,從美國國家安全局(NSA)挖到了一個 針對Windows 係統攻擊工具EternalBlue,從入侵方式和軟件特性上來看,這次的WannaCryrt病毒很有可能是在EternalBlue的基礎上加入了自我複製功能和比特幣勒索功能。WannaCrypt傳播主要依靠135、137、138、139、445等網絡共享端口來傳播,所以用戶要麼及時更新Windows補丁,要麼手動封住以上共享網絡端口,就可以抵擋住WannaCryrt病毒的侵襲。

微軟發布補丁已兩月,為何還有大麵積中招?

其實早在2017年3月,微軟就針對135、137、138、139、445等網絡端口的安全漏洞發布了安全更新。升級補丁涵蓋的範圍包括了WindowsVista、WindowsServer 2008、Windows 7、Windows 8.1、Windows 10等版本,如果用戶設置了係統自動更新,那麼在3月份收到 MS17-010 安全更新後就可以自動升級了。

對於並不喜歡安裝第三方防病毒軟件的用戶,使用Windows自帶的Windows Defender,在美國時間 2017年 5月12日更新之後,也可以檢測到惡意軟件 Ransom:Win32/WannaCrypt的威脅。由於WannaCrypt對舊係統威脅較大,微軟同時為WindowsXP、Windows 8 和 Windows Server2003這三款已經停止更新服務的老舊係統,特意提供了相應補丁更新服務。可以說,微軟在Windows係統源頭上已經做出了較為及時的更新和修補,那麼為何還有用戶會大麵積中招?

完美的事物,並不存在。我們日常應用的工具軟件或係統,通常是用打補丁的方式,來通過迭代更新解決已發現的漏洞和錯誤。而且由於新版本Windows10采用新的安全機製,不再等到每月固定的補丁更新日才推送更新,發現問題補丁之後完成了補丁製作和補丁測試,會實時向用戶推送,這使得Windows10被攻破的難度大大加大,而且現在病毒防禦軟件也都可以做到實時更新,這使得近年來病毒和木馬雖然依然廣泛存在,但大多數用戶卻對病毒和惡意軟件的危害卻沒有直觀和清晰的認知,有不少用戶嫌Windows頻繁更新麻煩,甚至在係統設置裏直接禁用了係統更新,這使得微軟在已經發布了升級補丁之後,不少終端用戶還是中招了。

就目前已知的WannaCrypt受感染主機中,有相當一部分還是在使用WindowsXP、Windows8等超齡服役的係統,不少用戶不了解軟件係統是有生命周期一說,認為隻要係統不奔潰就可以一直用下去。此次醫療、銀行和學校成為了WannaCrypt傳播的重災區,其實與他們平時日常應用習慣和安全意識息息相關。

安全和便捷,在很多時候是一對伴生的矛盾體,現在有不少用戶為了方便在局域網內分享文件或者共享打印機,長期為網絡端口大開方便之門,這也讓一些不法之徒和黑客提供了便捷之門。

如何避免WannaCrypt危機再來臨?

之前數次世界範圍內的電腦病毒大爆發,都會給社會運行、經濟發展和社會穩定帶來重大影響。在病毒這個潘多拉魔匣被打開之後,人們也在與電腦病毒的對抗中找到了一些行之有效的方法和對策。

早在2002年,微軟創始人比爾·蓋茨就宣布啟動可信任計算計劃,並把可信任計算提升到最優先級位置。此後,微軟在信息安全方麵不斷加大投入,2015年,微軟CEO納德拉宣布微軟每年將投入10億美元用於安全技術和安全實踐,用於加強Windows、Azure和Office365在內的安全建設,並在全球40多個國家各地區建立了100多個數據中心和上百萬台服務器來保證信息安全。

隨著互聯網的普及,在信息傳遞效率大幅提升的同時,電腦病毒也找到了通過互聯網快速傳播的新途徑。以微軟、諾頓、卡巴斯基等廠商為代表的信息安全提供商,也開始了網絡信息安全生態的建設,他們通過實時共享病毒庫大大提升了病毒被識別和針對的效率,微軟建立的網絡防禦運維中心,以及成立的“反數字犯罪實驗室”,在實踐中也被證明也是抵禦病毒傳播,用生態之力阻斷互聯網病毒傳播的有效方法。

隨著全麵雲化的到來,普通用戶可以在雲端得到更專業和穩妥的信息安全保護。微軟就專門成立了“微軟企業網絡安全事業部”,借助全球安全專家組成的安全團隊,幫助企業和組織進行IT平台的現代化改造,為用戶將數據線雲遷移保駕護航,並提供維護數據安全的解決方案和服務。

安全總是相對的,而危險是絕對的。有專業調研公司曾經對以往的信息安全事件進行總結,在發生了信息泄露和病毒侵襲的案例中,隻有10%的案例發生主因是硬件和軟件故障所致,而90%以上案例發生主因是用戶的錯誤操作或者不良操作習慣所致。

其實病毒軟件的防治與真實的病毒防治有很多相通和可以相互借鑒之處,首先,建立一個透明、高效的預警機製,對於防範病毒軟件和病理病毒都是至關重要的,及時、準確的信息發布和預警,是對抗病毒傳播的基本保證,從這次WannaCrypt勒索軟件的傳播來看,在信息公開這一環目前做得非常及時有效;其次,要明確抵禦病毒的主體責任,有專業能力和技術的IT廠商,要勇挑重擔,本次無論是微軟,還是眾多的防病毒軟件廠商,在WannaCrypt出現大規模擴散時都做了較為及時的應對,這種風氣應該被肯定和珍視;第三,要讓用戶學會抵禦病毒的基本方法和技巧,從現實看來,用戶教育這一環節還有明顯的短板。

麵對電腦病毒和惡意軟件的挑戰,我們不能因噎廢食地去排斥互聯網和計算機,而是應該重視和珍視人類以往在對抗惡意軟件和病毒時發現的規律和總結的經驗,這樣才能夠更有效地直麵病毒等惡性軟件的挑戰。今後要降低類似WannaCrypt惡性病毒大規模傳播的破壞性,一方麵我們應該讓微軟這樣的IT廠商發揮技術優勢和專業特長,建立更加透明、可控、不斷迭代完善的信息安全生態體係,另一方麵要加大對普通用戶信息安全意識和良好操作習慣的教育和培養,形成重要數據定期備份、係統定期更新補丁的習慣,那麼當未知的新型惡性病毒大規模來襲時,才能盡量把風險和損失降到最低。

相關資訊

最新熱門應用

bicc數字交易所app

其它軟件32.92MB

下載

比特國際網交易平台

其它軟件298.7 MB

下載

熱幣交易所app官方最新版

其它軟件287.27 MB

下載

歐昜交易所

其它軟件397.1MB

下載

vvbtc交易所最新app

其它軟件31.69MB

下載

星幣交易所app蘋果版

其它軟件95.74MB

下載

zg交易所安卓版app

其它軟件41.99MB

下載

比特幣交易app安卓手機

其它軟件179MB

下載

福音交易所蘋果app

其它軟件287.27 MB

下載

鏈易交易所官網版

其它軟件72.70MB

下載