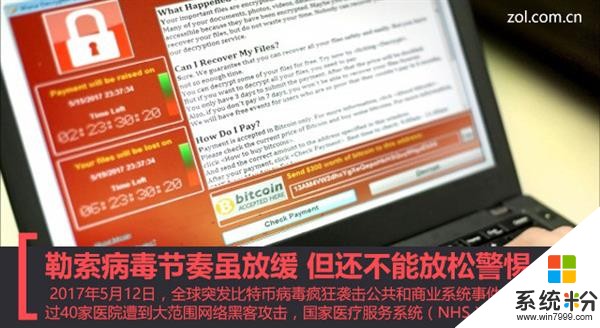

2017年5月12日,全球突發比特幣病毒瘋狂襲擊公共和商業係統事件!英國各地超過40家醫院遭到大範圍網絡黑客攻擊,國家醫療服務係統(NHS)陷入一片混亂。中國多個高校校園網也集體淪陷。全球有接近150個國家超過30萬台電腦受到嚴重攻擊。

相信很多網友都已經知曉這一事件,這款勒索病毒自5月12日以來一直肆虐於我們賴以生存的互聯網中,傳播速度之快,讓很機構和個人防不勝防。

至今為止,關於散播病毒的黑客身份尚未查明,據不完全統計,黑客通過此次攻擊事件中已經非法獲利達7萬美元,雖然暫時找不到源頭,但關於這款病毒的預防並不是一點辦法沒有,接下來就讓筆者給大家普及一下這款病毒的前世和今生。

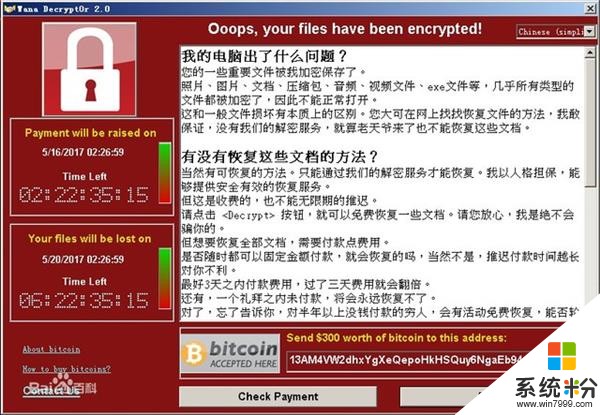

勒索病毒的真實名字叫WannaCry(想哭,又叫Wanna Decryptor),“想哭”這個名字真的是太貼切了,確實讓很多中招的人想哭的不行。這是一種“蠕蟲式”的病毒軟件,文件大小3.3MB,由不法分子利用NSA泄露的危險漏洞“EternalBlue”(永恒之藍)進行傳播。

Wanna Decryptor廬山真麵目

該惡意軟件會掃描電腦上的TCP 445端口(Server Message Block/SMB),以類似於蠕蟲病毒的方式傳播,攻擊主機並加密主機上存儲的文件,然後要求以比特幣的形式支付贖金。勒索金額為300至600美元不等。(約合人民幣2069-4134元)。

5月13日晚間,病毒傳播事件得到了一定的緩解,因為一名來自英國的研究人員無意間發現了WannaCry隱藏開關(Kill Switch)域名,這無形中打亂了黑客的攻擊節奏,短時間內遏製了病毒的進一步大規模擴散。

正所謂道高一尺,魔高一丈,就在2017年5月14日,WannaCry勒索病毒出現了變種版:WannaCry 2.0,變種版取消了Kill Switch傳播速度比第一版更快。截止到2017年5月15日,WannaCry造成至少有150個國家受到網絡攻擊,已經影響到金融,能源,醫療等行業,造成嚴重的危機管理問題。中國部分Window操作係統用戶遭受感染,校園網用戶首當其衝,受害嚴重,大量實驗室數據和畢業設計被鎖定加密。

普通用戶如何應對?

勒索病毒軟件傳播能力迅猛,一旦個人電腦被攻擊,使用者會陷入無比崩潰的境地,要麼被病毒“勒索”,要麼格式化硬盤重做係統,與其被動挨打,不如我們自己主動防禦。

防火牆一定要打開

筆者在此總結一些避免被勒索軟件侵害的建議:

1、收到陌生可疑郵件,請謹慎處理,尤其是包含鏈接和附件的那種。

2、從現在開始對個人電腦裏的主要文件進行備份,以備不時之需。

3、確保電腦上至少有一款防護類型軟件

4、給自己的電腦係統更新補丁及版本(據說使用Win10係統的中招少)

5、近期下載電腦要使用的軟件最好去官網下載,避免第三方平台或網盤傳播病毒

6、不建議支付贖金,一是不能助長黑客的囂張氣焰,二是交了錢能不能徹底解決問題還是未知數。

企業用戶如何應對?

1、打開Windows係統防火牆,關閉445危險端口(臨時解決方案)

2、引導員工安裝微軟MS17-010補丁

3、引導員工安裝病毒免疫工具

4、建議員工盡快將重要文件備份到移動硬盤或網盤(重要的事情說3遍)

目前為止,還沒有破解方法來阻止該勒索軟件的惡意加密行為。網上看到的信息以及專家建議基本都是建議用戶先斷網再開機,這樣基本可以避免被勒索軟件感染。開機後盡快想辦法打上安全補丁,或安裝各家網絡安全公司針對此事推出的防禦工具,隨後再聯網。

中招勒索病毒後計算機中的文件全部變成了這種被鎖定狀態。

以上辦法都是針對沒有中招用戶給到的建議,而對於中了招的用戶,目前為止比較行之有效的方法就是,將中毒的電腦全盤格式化,格式化的目的是徹底從硬盤中鏟除病毒,最後給電腦重新做一遍係統並通過數據恢複軟件,恢複被格式化的內容,這一方法雖然過於麻煩,可能有一些文件也無法通過數據恢複失而複得,但對於現在的局勢來說,算是一個比較完美的解決方案了。

比特幣是個什麼玩意兒?

很多人可能會問,為什麼這次比特幣勒索者病毒傳播會如此嚴重?咱們先來普及一下啥叫比特幣,比特幣是一種網絡的虛擬貨幣,比特幣並沒有發行機構,發行數量也不可操縱,在大多數國家可以自由兌換真實的貨幣,由於缺少監管,無法追蹤根源屬性,因此受到網絡不法分子的青睞,目前1比特幣至少可以兌換1萬元人民幣左右。

比特幣作為網絡虛擬貨幣紅遍全球

●此次勒索病毒為什麼傳播如此迅速?

以往的勒索病毒是通過郵件、文檔欺詐安裝的,而此次變種的病毒添加了NSA黑客工具包中的“永恒之藍”Oday漏洞利用,通過445端口(文件共享)在內網進行蠕蟲式感染傳播。如此一來,原本單個的勒索病毒,立刻變成蠕蟲病毒,可以在局域網內主動攻擊其他存在漏洞的電腦,導致局域網內的電腦大麵積癱瘓。

●被加密的文檔真的沒救嗎?

先給大家普及一下比特幣勒索病毒刪除文件原理:病毒首先將電腦上的原始文件(圖片,文檔等)加密,生成一個加密的文件,並刪除原始文件,從解密角度來看,地球上現有的計算能力最強的家用電腦解密文件也需要上萬年。

●Mac不怕勒索病毒?

筆者想對持有這個觀念的人說一句:別逗了。這次蘋果沒受影響隻是因為黑客針對的是Windows電腦,如果黑客願意,他們也能用類似方式攻破蘋果的漏洞。所以蘋果設備不會被勒索病毒侵襲完全是個誤解。

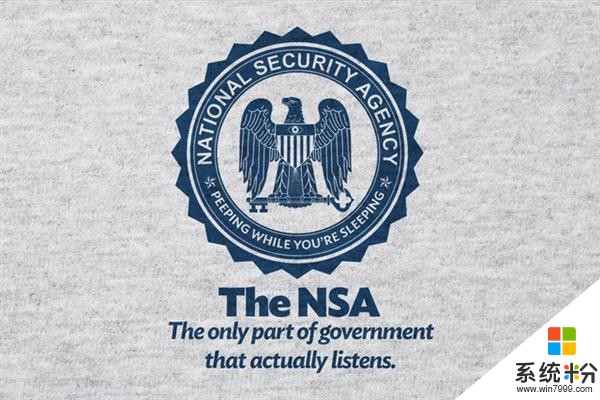

●刨根問底攔不住(這次咱往祖墳上刨)

雖然幕後黑手目前還沒有找到,但是其利用的工具,準確無誤的指向了一個國家級機構——NSA(National Security Agency)美國國家安全局,該機構是美國政府最大的情報部門,專門負責收集和分析外國及本國通訊資料,隸屬於美國國防部,又稱國家保密局,它是1952年根據杜魯門總統的一項秘密指令,從當時的軍事部門中獨立出來,用以加強情報通訊工作的,是美國情報機構的中樞。黑客所使用的“永恒之藍”,就是NSA針對微軟MS17-010漏洞所開發的網絡武器。

NSA(National Security Agency)美國國家安全局

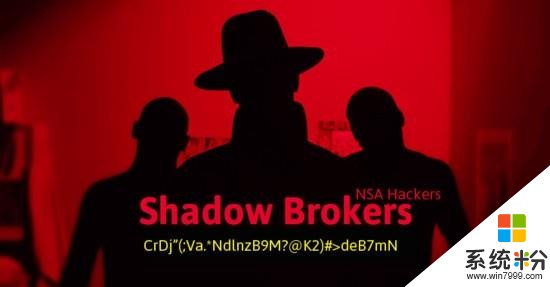

既然是美國最大情報部門掌握的網絡武器又是怎麼落到黑客手裏的呢?這就得追溯到2013年,當時NSA掌握了大量開發好的網絡武器,但不幸的是,包含“永恒之藍”等十幾個網絡武器被黑客組織“影子經紀人”竊取,正所謂強中自有強中手,當時此事件轟動全球。

Shadow Brokers黑客組織

隨後黑客組織將竊取的信息公之於眾,事實上,在黑客曝光微軟MS17-010漏洞的時候,就連微軟自己也不知道這個漏洞是存在的,也就是說,隻有NSA知道這個漏洞的存在,至於這個漏洞存在多久,NSA又利用這個漏洞獲得了哪些情報我們不得而知,但其背後顯現出來的問題是十分可怕的,“係統漏洞”成為國家安全層麵的戰略資源已成為了不爭的事實。

相信大家都還記得斯諾登吧,他在2013年6月將兩分絕密資料交給英國《衛報》和美國《華盛頓郵報》,隨後一個本是絕密的電子監聽計劃——棱鏡計劃被公之於眾,而斯諾登就是NSA的前雇員。

編輯總結:

這波席卷全球的網絡攻擊在公共部門集中爆發凸顯出嚴重的網絡安全缺陷,其中對於公共信息設備的科學管理成為首要問題。從各大媒體報道中筆者得知,本次受勒索病毒影響侵蝕的計算機大部分還停留在微軟的XP係統,早在2014年微軟就宣布對該係統的安全維護了,可直到今天仍有大量的公共部門和事業單位對該係統不離不棄。

戰爭並未結束

雖然我們國家在互聯網普及的過程中,經曆了多次大規模的病毒傳播事件,比如熊貓燒香等,但至今為止全民的網絡信息安全意識依舊薄弱,雖然此次事件引起了一定的恐慌,但不得不說在一定程度上對國民的網絡安全防範意識起到了一定的教育作用,國家主席習近平總書記曾多次講到“沒有網絡安全就沒有國家安全”。希望國家的有關部門能通過此次事件總結經驗教訓,加強國民的網絡安全意識,要知道防患於未然總是比亡羊補牢帶來的後果要小的多。

相關資訊

最新熱門應用

聚幣交易所app官網安卓

其它軟件175.44M

下載

比特交易所app安卓

其它軟件223.86MB

下載

交易所app蘋果官網

其它軟件34.95 MB

下載

zb交易所蘋果app官網

其它軟件57.91MB

下載

抹茶交易所appios

其它軟件292.97MB

下載

幣贏交易所app最新版蘋果版

其它軟件32.88MB

下載

zg交易所app官網蘋果版本

其它軟件34.95 MB

下載

貨幣交易所app官方蘋果版

其它軟件34.95 MB

下載

幣團交易所

其它軟件43MB

下載

必安交易所官網

其它軟件179MB

下載