最新統計數據顯示,勒索病毒自5月12日首次爆發至今,全球已經有超過20萬PC收到感染,而如今事情正在變得更糟。

稍早,英國安全人員研究發現黑客在勒索病毒當中注入了一個“自毀開關”,當病毒ping到一個特殊域名時便會自動停置攻擊,進入蟄伏狀態。

當時分析人員認為,這是黑客擔心事態完全失去控製而為自己留的一條後路。

但同時也有預測觀點稱,當黑客發現自己的後路被安全人員用掉了之後,可能會修改病毒代碼,從而發起新一輪攻擊。

不幸的是,這種預測應驗了。

研究人員在剛剛過去的這個周末已經發現,黑客偷偷對勒索病毒的代碼進行了修改,許多病毒樣本的“自毀開關”被設計ping到與已知域名不同的新域名,或者幹脆取消了“自毀開關”設置。

安全人員表示,黑客的這種做法非常危險,恐怕很多人在周一上班打開電腦時就會發現自己也中招了。

5月12日,一款Windows敲詐勒索病毒大規模爆發,在全國大範圍蔓延,感染用戶主要集中在企業、高校等內網環境。

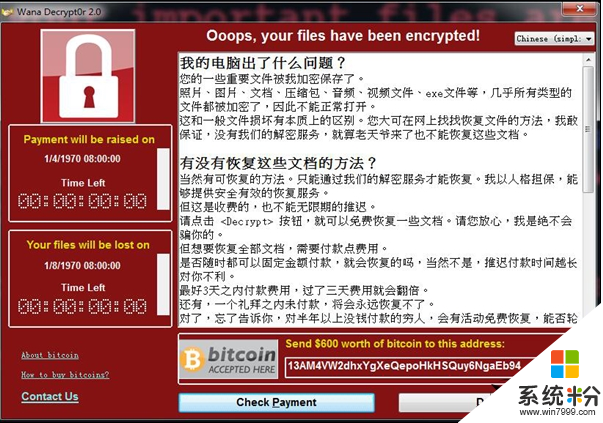

中招係統文檔、圖片資料等常見文件都會被病毒加密,然後向用戶勒索高額比特幣贖金,並且病毒使用RSA非對稱算法,沒有私鑰就無法解密文件。

此外,該病毒大肆感染傳播的最重要原因在於其利用了前段時間泄漏的NSA黑客工具包中的“永恒之藍”0day漏洞(微軟漏洞編號:MS17-010),蠕蟲主要通過445端口進行利用傳播。那麼Windows勒索病毒怎能麼消除?

Windows勒索病毒正確的解決方法:

中招現象主要有兩點:

1、中招用戶係統彈出比特幣敲詐對話框;

2、用戶文件被加密,後綴為“wncry”。

國內老牌殺毒軟件金山毒霸表示,已經監測到該病毒,並給出了防禦措施:

1、金山毒霸已經第一時間對該蠕蟲病毒進行查殺防禦,建議用戶下載查殺(下載地址)。

2、升級係統補丁,微軟已經針對NSA泄漏的漏洞發布補丁。

3、 謹慎打開不明郵件文檔,禁用office宏,釣魚郵件是勒索病毒傳播的一個重要渠道。

4、關閉用戶共享和445端口。

5、及時備份個人重要文件。

以上就是【Windows勒索病毒怎能麼消除】的全部內容,不知道大家有沒有清楚了解決的方法,如果覺得有用的話可以分享給他的小夥伴。或者還有其他的係統盤ISO的問題的話,歡迎上係統粉官網查看相關的教程。

win10相關教程