今天給大家帶來Win7旗艦版最高權限SYSTEM的獲取方法的詳細步驟,Win7旗艦版最高權限SYSTEM的獲取方法的詳細教程,讓您輕鬆解決問題。

對Win7係統稍有研究的用戶都會比較了解Win7係統的權限,在win7係統中 管理員權限 來賓權限 標準帳戶權限都是不一樣的,當然權限就像一把鑰匙,你有更深層次門的要是就能做更多的事情,而今天小編要講的是SYSTEM權限,相必很多對文件文件夾進行安全設置的用戶都曾經看到過SYSTEM,SYSTEM權限可以說是係統的最高權限,通常我們所使用的帳戶,即便是管理員帳戶也沒有SYSTEM權限。

那麼為什麼要拿到SYSTEM權限呢?通常來說管理員權限已經足夠使用,而當你想對係統進行更深的修改或是清除一些隱藏在高權限項目下的病毒的時候,或許你可以利用SYSTEM權限。

我們先來看看system權限可以做什麼?

在非SYSTEM權限下,用戶是不能訪問某些注冊表項的,比如

“HKEY_LOCAL_MACHINESAM”、“HKEY_LOCAL_MACHINESECURITY”等。這些項記錄的是係統的核心數據,但 某些病毒或者木馬經常光顧這裏。比如在SAM項目下建立具有管理員權限的隱藏賬戶,在默認情況下管理員通過在命令行下敲入“net user”或者在“本地用戶和組”(lusrmgr.msc)中是無法看到的,給係統造成了很大的隱患。在“SYSTEM”權限下,注冊表的訪問就沒有任何障礙,一切黑手都暴露無遺!

操作:打開注冊表管理器,嚐試訪問HKEY_LOCAL_MACHINESAM和HKEY_LOCAL_MACHINESECURITY那麼現在,我們就可以無限訪問而不受限製了~說起windows的係統,大家一定都不陌生。但是電腦在法律上作為大家的所有物,是否真的擁有全部權限呢?

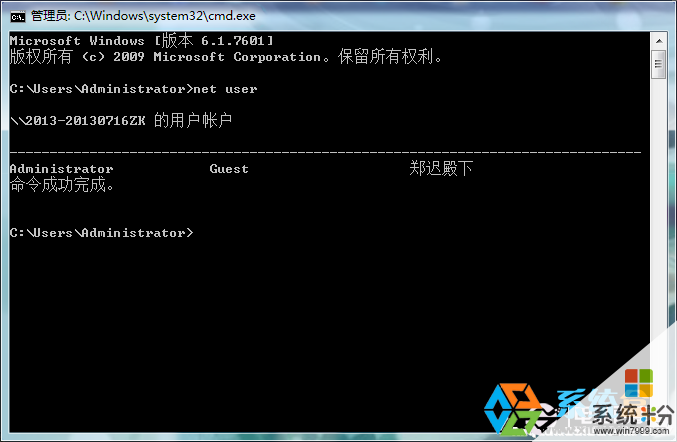

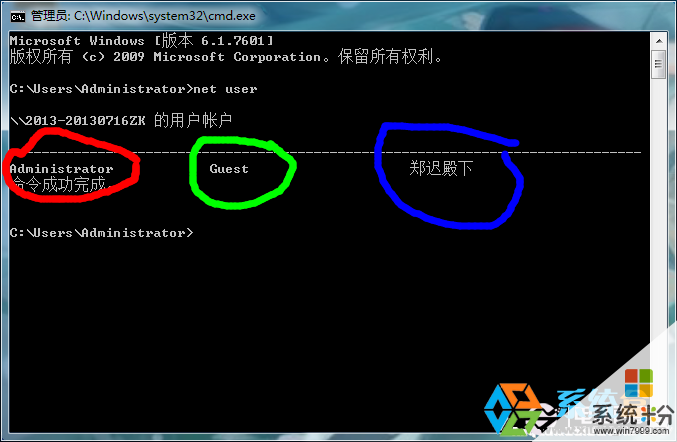

通過cmd下的net user指令我們能夠清楚的看到,在一般的係統中,存在的權限有一下幾個

以我個人的計算機為例,我是win7 64位的旗艦版係統,目錄下有administrator,GUEST,鄭遲殿下這三個係統用戶,那麼這些用戶是幹嘛的呢?

從這張

圖可以明顯看出(也就是一樓途中畫紅色圈圈),administrator用戶被我打開並且正在使用中,那麼這個用戶是幹嘛的呢?沒錯,它就是超級管理員用戶!不過它一般默認是關閉的,這是微軟為了用戶安全而設置的一個保護措施(打開的方式:在cmd文框中輸入net user administrator /active:yes 注意空格,將yes改為no則關閉,但需要一定權限),這裏為了避免麻煩我還是直接使用了這個用戶,一般同學請不要隨意開啟哦~

一樓圖中畫綠色圈圈的就是來賓用戶(也就是guest),它的主要任務是為了避免電腦被客人或者其它人員惡意修改無法啟動所設置的,一般情況下是默認開啟的,當然也可以關閉它哦。同樣也是借助net user指令(在cmd文本框中輸入 net user guest /active:no,同上)實現的

一樓圖中畫藍色圈圈則是我自己用來執行虛擬機、

病毒等特殊文件所專門創建的用戶(當然也比較自戀),這裏就不多做介紹

看到這裏許多看官就會問,標題不是獲取system權限嗎?怎麼在net user指令中看不到system的用戶呢?好問題!不過細心的用戶可能早就發現了這個來無影去無蹤的神秘用戶以及它所擁有的神秘權限

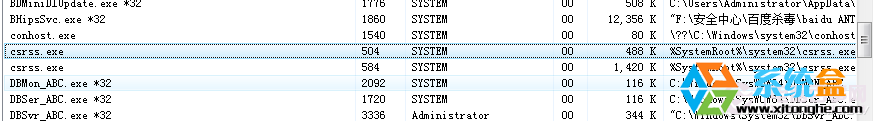

幾乎所有的係統核心進程都隸屬與system這個特殊的神秘的用戶,那麼它是幹嘛的呢?

system用戶是微軟為了防止係統被惡意破壞和用戶亂使用係統權限而設定的僅由機器管理的用戶,從開機到桌麵加載完成都是由它在操作,可以說,system是windows個人係統的最高統治者,以RW 0的權限控製者整台機器,唯一的主宰者(即使你擁有administrator權限,但是該用戶的權限級別僅為RW 3,權限遠不及system)。既然是主宰為什麼在登陸界麵中沒有它?係統出錯了?

係統沒有錯,作為唯一的主宰者怎麼會出現在係統歡迎登陸界麵呢?你見過有哪個王站在城堡門口微笑的歡迎自己的臣民?

既然它是主宰者,又怎麼會讓我們這些“臣民”所控製呢?

這才是本帖的核心內容所在

方案一:這是一個以sc指令為基礎的腳本,原理很簡單,自己觀察你會發現所有的服務都是由system所創建和運行的(請自行百度sc指令等相關知識,本文不做科普)

sc Create SuperCMD binPath= "cmd /K start" type= own type=

interact

sc start SuperCMD

它的奇妙之處在於創建了一個交互式服務,在啟動之後,會彈出交彙式服務檢測,點擊顯示消息即可進入來自system權限下的桌麵(不過你會發現隻有一個屬於system的命令符而不是administrator的命令符),借助隸屬於system執行explorer就可以打開桌麵了

方案一驗證:你可以使用whoami指令對當前用戶進行驗證,當然也可以核對HKCU,方法是在HKCU下隨便新建一個Test子項,然後刷新,再看看HKUS-1-5-18下是否同步出現了Test子項,如果是,就說明係統當前加載的就是SYSTEM帳戶的用戶配置單元

方案二:直接使用cmd指令以system的權限加載explorer(等同於變相提權)

指令如下:

taskkill /f /im explorer.exe

at time /interactive

%systemroot%explorer.exe

這樣做有一個缺點,如果你注銷了你所登錄的帳號(如administrator),那麼係統會提示你發生嚴重錯誤並且在一分鍾內強製重啟

驗證同上

方案三:使用Support Tools提權(不推薦)

由於該方式有較多不確定因素,因此不做詳細介紹,也不提供Support Tools的對應下載地址,請慎重操作

方案四:通過psexec提權

這是個人非常推薦的方案,比較安全。這裏我們利用psexec與控製台應用程序相當的完全交互性來實現提權(與方案一基本相同)

同樣需要先做掉explorer,再重

建,使其獲得system權限

taskkill /f /im explorer.exe

psexec -i -s -d explorer

到此,對於system的介紹和權限獲取方法教程就結束了!

訪問係統還原文件:

說明:係統還原是windows係統的一種自我保護措施,它在每個根目錄下建立“System Colume Information”文件夾,保存一些係統信息以備係統恢複是使用。如果你不想使用“係統還原”,或者想刪除其下的某些文件,這個文件夾具有隱藏、係統屬性,非SYSTEM權限是無法刪除的。如果以SYSTEM權限登錄你就可以任意刪除了,甚至你可以在它下麵建立文件,達到保護隱私的作用。

操作:在資源管理器中點擊“工具→文件夾選項”,在彈出的“文件夾選項”窗口中切換到

“查看”標簽,在“高級設置”列表中撤消“隱藏受保護的操作係統(推薦)”複選框,然後將“隱藏文件和文件夾”選擇“顯示所有文件和文件夾”項。然後就可以無限製訪問係統還原的工作目錄C:System Volume Information了 ~

但是請不要隨意修改,可能會造成係統回訪的錯誤

手工殺毒:

說明:用戶在使用電腦的過程中一般都是用Administrator或者其它的管理員用

戶登錄的,中毒或者中馬後,病毒、木馬大都是以管理員權限運行的。我們在係統中毒後一般都是用殺毒軟件來殺毒,如果你的殺軟癱瘓了,或者殺毒軟件隻能查出來,但無法清除,這時候就隻能赤膊上陣,手工殺毒了。在Adinistrator權限下,如果手工查殺對於有些病毒無能為力,一般要啟動到安全模式下,有時就算到了安全模式下也無法清除幹淨。如果以SYSTEM權限登錄,查殺病毒就容易得多。

操作:在system的權限下,taskkill與ntsd指令變得很無敵,可以和ark級別的工具相媲美了,不過後者具有一定的危險性,慎用!

使用taskkill與ntsd指令,對病毒進程進行暴力結束,並且借助某些內核級工具對目標進程的驅動、服務、回調進行暴力破壞也變得輕鬆,但是要注意識別,報藍就不關我的事了~

總結:System權限是比Administrator權限還高的係統最高權限,以上列舉的SYSTEM權限應用隻是九牛一毛,相信很多安全工具殺毒軟件都會有相應的SYSTEM權限,不過對於普通用戶而言,如果你沒有足夠的知識,有了更高的權限也代表著你可能會犯下更多的錯誤,微軟為什麼不開放SYSTEM權限的原因也在此,為了係統更穩定。看了上麵的文章,希望大家對SYSTEM有足夠的認識,使用它來做更多有利於電腦的事情。

以上就是Win7旗艦版最高權限SYSTEM的獲取方法的詳細步驟,Win7旗艦版最高權限SYSTEM的獲取方法的詳細教程教程,希望本文中能幫您解決問題。

Win7相關教程