意大利安全研究員力諾·安東尼奧·布諾發現了一個安全漏洞,影響幾乎所有版本的微軟Office辦公軟件。根據布諾的發現,該漏洞可使黑客創建並散布基於宏的自複製惡意軟件,其能隱藏在Word文檔中。

布諾解釋稱,自複製惡意軟件能讓宏寫出更多的宏。盡管不是什麼新的威脅,微軟也已經引入安全機製限製該惡意軟件的功能,但布諾公布的漏洞還是能使攻擊者很容易地避開微軟的安全控製。

然而,10月17日,布諾嚐試通知微軟該漏洞情況時,微軟並不認為這是一個安全問題。微軟宣稱,該功能本來就是這麼設計的。但是,如今大受惡意攻擊者喜愛的動態數據交換(DDE)功能,微軟也是這麼說的。

而且,該科技巨頭還指出,最新的宏設置變動中,默認禁用所有外部及非受信宏。這會限製宏對Office VBA工程模型的默認訪問。用戶需點擊“信任對VBA工程對象模型的訪問”來手動啟用外部宏。該設置讓微軟Office可以自動信任所有宏,不顯示安全警告請求用戶同意就能執行代碼。

但是布諾發現,隻需編輯Windows係統的注冊表,就能啟用或禁用該功能。這就可以在不通知用戶或請求授權的情況下,讓所有宏都具備寫出更多宏的能力。最終,受害者暴露在所有基於宏的攻擊之下,並經由與其他用戶共享受感染文檔,而無意識地傳播了惡意軟件。

趨勢科技也在11月22日發布了一份報告(http://blog.trendmicro.com/trendlabs-security-intelligence/qkg-filecoder-self-replicating-document-encrypting-ransomware/),公告發現了一個基於宏的新自複製惡意軟件,並將之稱為“qkG”。令人驚訝的是,該惡意軟件同樣利用了微軟Office的這個功能。

就在趨勢科技的研究人員評估VirusTotal上越南用戶上傳的qkG樣本時,他們意識到,該惡意軟件看起來更像是一個實驗項目或概念驗證,而不是真正投入使用的惡意軟件。報告還揭示,該qkG勒索軟件利用了一項技術,可以在Word文檔被關閉時執行惡意宏。該技術被稱為“自動關閉”VBA宏。

qkG是擾亂某種文件類型的首款勒索軟件,也是極少數以VBA宏編寫的文件加密惡意軟件。

與僅將宏用作勒索軟件下載的常見勒索軟件不同,qkG利用了惡意宏代碼,這也是Locky勒索軟件變種.lukitus所用的技術。兩種勒索軟件都在文檔被關閉時執行惡意宏,但.lukitus宏代碼不僅僅檢索,還執行勒索軟件,以加密目標設備上保存的目標文件。

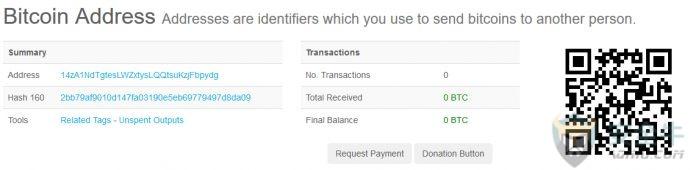

qkG勒索軟件的最新樣本中包含有一個比特幣地址,並附有簡短的勒索信,要求支付價值300美元的比特幣。進一步審查發現,該比特幣地址目前尚未收到過任何一筆贖金,表明該勒索軟件並未真正對用戶下手,而且該勒索軟件仍在使用默認硬編碼口令:I’m QkG@PTM17! by TNA@MHT-TT2。

布諾發布了一段視頻,演示他所發現漏洞的運作機製。視頻中,我們可以看到含有惡意VBA代碼的微軟Word文檔,是怎麼被用來散布該多階段自複製惡意軟件的。

雖然該方法目前尚未被黑客實際使用,但隻要他們真的用了,鑒於其利用的是合法Office功能,且主流殺毒軟件都不會彈出警告或封鎖基於VBA代碼的Office文檔,情況就真的很難應付了。微軟也沒有發布補丁降低該威脅影響的計劃,因為微軟就不認為這是個威脅。

因此,布諾提出了幾個緩解該威脅的解決方案。比如,將AccessVBOM注冊表鍵從HKCU移到HKLM,這樣就隻有係統管理員可以編輯該注冊表鍵了。然後,在沒驗證發家的情況下,用戶絕對不要點擊郵件中收到的意外文檔中的鏈接。

相關資訊

最新熱門應用

比特牛交易所官網app蘋果版

其它軟件26.64MB

下載

火bi交易所

其它軟件175MB

下載

比特兒交易平台app安卓手機

其它軟件292.97MB

下載

歐意交易所官網安卓版

其它軟件397.1MB

下載

歐意app官網

其它軟件397.1MB

下載

bitcoke交易所

其它軟件287.27 MB

下載

比特兒交易所app安卓版

其它軟件292.97MB

下載

幣咖交易所官網

其它軟件86.26MB

下載

bafeex交易所app

其它軟件28.5MB

下載

必勝交易所

其它軟件52.2 MB

下載