近日,騰訊禦見威脅情報中心捕獲了一例“黑鳳梨”(BlackTech)APT組織利用0day漏洞攻擊樣本,並在第一時間上報微軟,獲得微軟公開致謝。本次攻擊者利用攜帶PLEAD木馬的Office文檔為誘餌進行郵件釣魚攻擊,該木馬隱蔽性極強,對企業重要文件和隱私信息造成極大威脅。

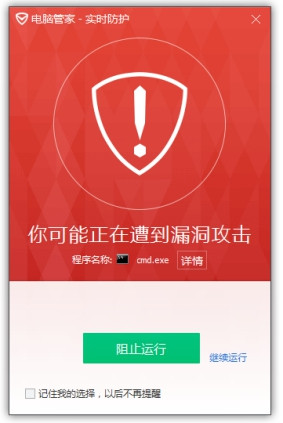

為幫助企業用戶有效抵禦不法分子的網絡攻擊活動,騰訊電腦管家首推獨有的“女媧石防禦技術”,可防禦公式編輯器的一切漏洞攻擊。騰訊企業安全“禦點”也支持防禦和微軟係列漏洞,用戶可打補丁修複。

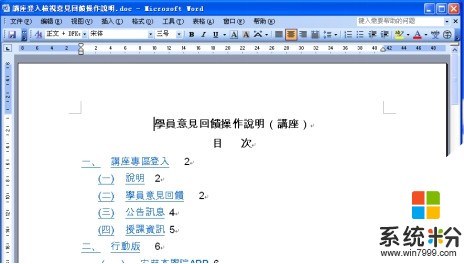

早在去年12月,騰訊電腦管家就曾針對0day漏洞野外攻擊率先發布安全預警。本次攻擊采用魚叉攻擊的方式,將攜帶0day漏洞(CVE-2018-0802)惡意利用代碼的Office文檔偽裝成辦公文件進行傳播。經分析該病毒是利用Office公式編輯器中的0day漏洞發動攻擊,與之前CVE-2017-11882“高齡”漏洞如出一轍,影響範圍較為廣泛。

據了解,本次發起攻擊活動的“黑鳳梨”(BlackTech)是一個長期活躍在亞洲地區的APT組織,其最早的活動可見於2011年,由2017年5月被國外安全公司公開披露。從2011年至今,騰訊禦見威脅情報中心在跨度長達6年的時間內對該組織進行追蹤,總共捕捉到數百個樣本和c&c;域名。

騰訊電腦管家安全專家指出,該組織最常使用魚叉攻擊,采用發內容緊貼熱點話題的誘餌文件進行攻擊。該組織發起的漏洞攻擊善於偽裝,包括使用文檔類圖標、反轉字符、雙擴展名、漏洞利用等。通常偽裝成文檔圖標,與正常文檔打包在同一壓縮包中,誘騙用戶點擊,或使用特殊的unicode字符(RTLO)反轉文件名和雙重文件名實現偽裝;同時使用漏洞打包成惡意文檔文件也是該組織常用的手段之一。

隨著“互聯網+”時代的來臨,政府、企業把更多的業務向雲端遷移,各行各業都在構建自己的大數據中心,數據價值凸顯。在這種趨勢下,根據騰訊禦見威脅情報中心的監測數據表明,政府、企業所麵臨的APT攻擊變得越來越頻繁和常見。騰訊企業安全針對APT防禦方麵提供了多種解決方案,騰訊禦界、騰訊禦點等產品均可以檢測和防禦本次APT攻擊。

目前,騰訊電腦管家已將本次攻擊活動的漏洞信息提交給微軟官方,並協助其修複漏洞獲得公開致謝。與此同時,微軟官方日前也發布了安全公告,重點涉及Internet Explorer瀏覽器、.NET組件、Office軟件中存在的多個安全漏洞,電腦管家團隊已經第一時間推送了這批補丁。騰訊電腦管家建議廣大用戶,在使用電腦時保持電腦管家等安全軟件開啟狀態,不輕易點擊安全性不明的文件,有效避免不法黑客利用最新漏洞進行攻擊。

相關資訊

最新熱門應用

bicc交易所app蘋果

其它軟件45.94MB

下載

香港ceo交易所官網

其它軟件34.95 MB

下載

歐意錢包app

其它軟件397.1MB

下載

aibox交易所app

其它軟件112.74M

下載

btcc交易平台app

其它軟件26.13MB

下載

zb交易平台官網

其它軟件223.89MB

下載

芝麻交易平台官方安卓版

其它軟件223.89MB

下載

易歐交易所app官網安卓蘋果

其它軟件397.1MB

下載

滿幣交易所app

其它軟件21.91MB

下載

天秤幣交易所蘋果app

其它軟件88.66MB

下載