1Wannacry病毒感染機製/來龍去脈回頂部

近日,比特幣勒索病毒Wannacry迎來爆發,全球各處人心惶惶。這個病毒的威力就在於,一旦中招,數據基本上不可能恢複。看看多少計算機學院的畢業生這個月底要交的論文毀於一旦,無論是高材生還是教授都束手無策,Wannacry病毒的威力就可見一斑。被感染後數據難以找回,這實在令人憤慨!那麼Wannacry病毒的出現和流行到底是誰的錯?Wannacry病毒隻感染Windows係統,微軟這次有沒有責任?今天就來談談這個話題吧。

Wannacry病毒迎來大爆發

Wannacry病毒的感染機製

我們首先來了解一下Wannacry病毒本身。Wannacry利用的是Windows係統的SMB漏洞(MS17-010)來進行傳播的,SMB協議往往用於Win係統的遠程桌麵功能,使用的是445端口。當Wannacry病毒掃描到445端口開啟後,就會迅速感染存在漏洞的Win PC,接著用AES算法加密計算機中的文件,勒索用戶支付比特幣,才能解密並恢複數據。

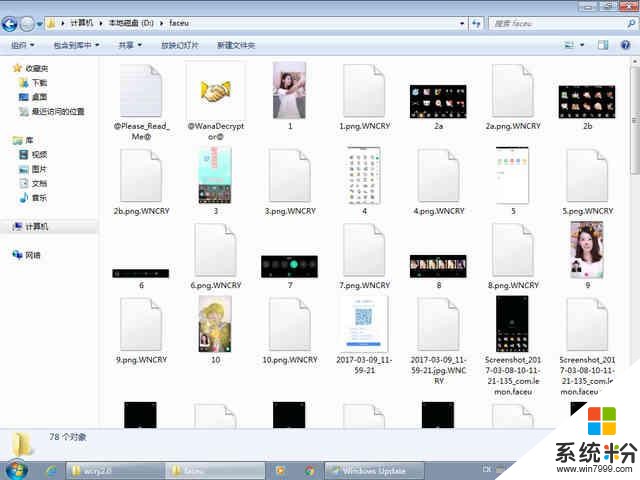

Wannacry會加密用戶文件,加密完成後,原文件會被刪除

由於Wannacry病毒利用漏洞感染,所以SMB連接所需要的帳號、密碼等認證一並被繞過。也就是說,這是一個可以讓你躺著中槍的病毒,就算你沒有下載運行可疑文件,也有感染的可能性。而又由於利用的是AES加密,所以被加密後的文件無法被暴力破解,得不到解密的密鑰,數據基本就沒救了(可以用恢複數據的方法拯救,但不一定成功,特別是SSD難以成功)。

Wannacry病毒的來龍去脈

Wannacry病毒流行的關鍵,在於SMB漏洞的利用。而這個漏洞是如何被發現的呢?為什麼會造成這麼大的影響?微軟對這個漏洞應該負有怎樣的責任?我們接著說。

事情需要從一次美國國家安全局(NSA)被入侵的黑客事件說起。去年8月份,一個名為“Shadow Brokers”的黑客組織入侵了NSA,從中竊取了大量機密文件,其中包括了一大票未公開過的黑客工具。這些黑客工具是NSA用來暗地入侵係統使用的,所使用的自然是私下發現、未曾通告廠商知悉的高危漏洞。Shadow Brokers盜取了NSA的黑客工具後,把其中的一部分公開到了網絡,把另一部分留著拍賣。

Wannacry病毒所使用的漏洞來自於美國國家安全局

但是,Shadow Brokers並沒有把這些黑客工具賣到理想的價格,在今年的4月份,Shadow Brokers先後兩次把剩下的部分黑客工具再次進行了公開。在Shadow Brokers數批公開的黑客工具中,就包括利用445端口、進行SMB漏洞入侵的“永恒之藍”(ETERNALBLUE)工具。這次爆發的比特幣勒索病毒Wannacry,顯然是和永恒之藍一脈相承的。

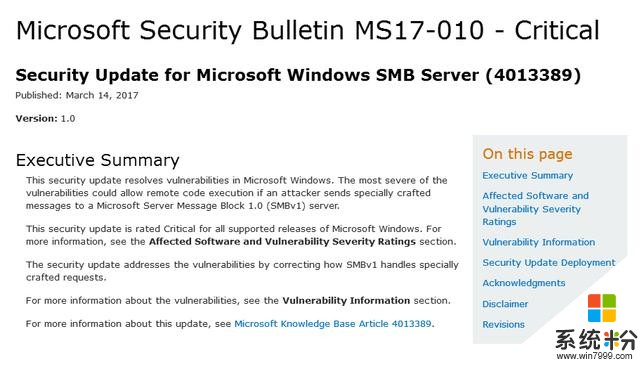

針對Shadow Brokers在網上公開的黑客工具,微軟其實已經早已有了應對。在今年三月份,微軟就已經發布了針對漏洞的修複補丁。如果你用的是Windows 7以上版本的操作係統,一直利用自動更新保持係統處於最新狀態,是不會受到這次Wannacry病毒爆發影響的。如果你是Xp用戶,那就比較遺憾了,微軟已經停止了對2014年4月8日對Windows Xp停止支持,因此Windows Xp的漏洞沒有通過自動更新得到修補。但是,在Wannacry爆發後,微軟也迅速發布了針對Xp係統的安全補丁——對於一款十多年前、早已經過了支持周期的係統發布補丁,微軟可以說已經負起了額外的責任。

2Wannacry病毒爆發是誰之過?回頂部

Wannacry病毒爆發是誰之過?

顯然,這次Windows係統的漏洞被病毒所利用,導致Wannacry病毒大爆發,過錯並不在於微軟。首先這是NSA暗中發現的漏洞,沒有通知過微軟;然後NSA被黑客入侵,這些漏洞被黑客公諸於世。接著,微軟就對這些漏洞進行了修複並發布了補丁。5月份爆發的病毒,微軟在3月份就已經修複漏洞,而且病毒爆發後,微軟還破例為XP製作了安全補丁。人們當然可以責怪Windows出現了漏洞,但是操作係統不可能沒有漏洞,關鍵在於開發商如何對待漏洞。可以說,針對這個漏洞,微軟已經做到了應該做的一切,如果你正常使用微軟的更新維護服務,並不會中毒。

微軟在今年3月就已經發布了關於該漏洞的安全公告和補丁

既然微軟沒有過錯,那麼Wannacry病毒爆發的責任在誰?筆者認為鍋應該由下文的人來背。

第一,當然是製造病毒的黑客,這是顯而易見的,不用多說。

第二,在於美國國家安全局NSA。NSA私下使用這個漏洞,就算這漏洞沒有被公諸於世,也依然是嚴重的安全威脅。

第三,在於從NSA竊取漏洞的Shadow Brokers黑客組織。Shadow Brokers並非是什麼正義組織,該組織從NSA竊取了黑客工具後,在網上公開叫賣,預期價格是100萬比特幣(價值數億美元)。但這些黑客工具並沒有賣出預期價格,Shadow Brokers接著將其公開,釀造出了極其嚴重的安全事件。這次的Wannacry病毒勒索的也是比特幣,病毒是否Shadow Brokers製作?這也很令人懷疑。

勒索的是比特幣,比特幣基於P2P網絡,難以監管,犯罪分子喜歡使用

第四,在於網絡安全管理人員的疏忽。微軟早早已經發布了安全警告以及安全補丁,但是並沒有引起所有人的重視。Wannacry在國內主要感染的是教育網等內網,由於共享文件、使用網絡打印機等需求,教育網大量電腦都開啟了445端口,這給了Wannacry病毒可乘之機。如果是一名合格的網絡安全管理人員,在NSA私有漏洞泄漏的時候,就應該開始采取防範措施——至少,在微軟發布安全公告的時候,就需要采取安全措施。然而,結果令人遺憾。

例如,清華大學在4月15日就已經發布了漏洞的安全公告

第五,在於安全軟件。加密式的勒索病毒並非首次出現,但仍有很多安全軟件對加密行為視而不見。有卡飯網友進行了測試,比特梵德、卡巴斯基、F-Secure、大蜘蛛、Cybereason等殺軟就算未更新病毒庫,也可以成功攔截Wannacry病毒,其他大部分安全軟件則未能防禦(網友測試,僅供參考,可以點此查看)。當然安全軟件本來就並非萬能,對於安全軟件的責任,隻能說“殺軟盡力了,中毒不怪它;你說它不行,你行你上啊”。

最後,在於中毒者自己。沒錯,你有一萬個理由使用老版係統,使用盜版係統,關閉安全更新。隻是不知道這次Wannacry病毒爆發,能否讓你回心轉意?眼淚和咒罵換不回隻差臨門一腳的畢業論文,換不回記錄著珍貴回憶的照片,換不回數百小時的遊戲存檔,換不回硬盤裏那些溫柔的大姐姐。

總結

很多朋友都缺乏安全意識,在國內,還有無數人使用著老舊不堪的、從未更新過的Win係統,以為安裝了安全軟件就萬事大吉。實際上,係統安全補丁的作用要遠遠遠遠遠遠大於安全軟件,不要以為你是普通用戶,數據沒什麼價值,黑客就對你沒興趣,所以補丁沒必要——黑客放AOE大招的時候,誰管你是普通用戶還是特殊用戶?更何況,相比大搞破壞,黑客更喜歡偷偷摸摸擼你的數據,中了毒而不自知的情況,不要太多。

隨著安全軟件更新病毒庫,以及各種打補丁工具的出現,可以預見Wannacry病毒的風波將會慢慢平息。但是,Wannacry病毒所消滅的數據,足以令人刻骨銘心。希望這次比特幣勒索病毒Wannacry的出現,能夠為人們敲醒警鍾,更加重視係統安全更新。

相關資訊

最新熱門應用

滿幣網交易所app安卓版

其它軟件21.91MB

下載

歐聯交易平台app

其它軟件38.13MB

下載

u幣交易app最新版

其它軟件292.97MB

下載

kkcoin交易所手機版

其它軟件37.92MB

下載

可可交易平台app2024安卓手機

其它軟件22.9MB

下載

聚幣交易所官網

其它軟件50.16MB

下載

歐幣交易所app官方版蘋果版

其它軟件273.24MB

下載

幣包交易所app

其它軟件223.89MB

下載

zt蘋果交易所app官網

其它軟件81.19MB

下載

中幣網交易所app官網最新版本

其它軟件288.1 MB

下載