微軟在本月的周二補丁日發布了針對漏洞CVE-2018-0886的安全補丁,這是一個最初由網絡安全公司Preempt Security的研究人員發現並於2017年8月20日提交給微軟應急安全響應中心(MSRC)的高危漏洞。

漏洞存在於憑據安全支持提供程序(CredSSP)中,幾乎所有版本的Windows操作係統都受其影響,可能允許遠程攻擊者利用遠程桌麵協議(RDP)和Windows遠程管理(WinRM)竊取數據並運行惡意代碼。

CredSSP被設計為由RDP和WinRM使用,負責安全地將從Windows客戶端加密的憑證轉發到目標服務器以進行遠程驗證。

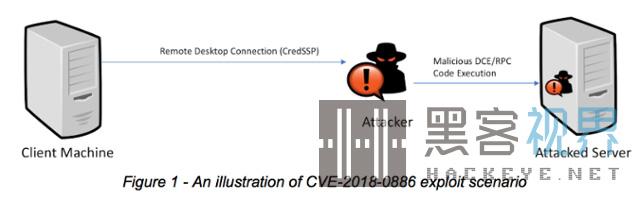

Preempt Security的研究人員發現,CredSSP存在一個邏輯加密缺陷,使得攻擊者能夠利用此漏洞與中間人(MITM)攻擊相結合來竊取會話身份驗證數據,以及執行遠程過程調用(DCE /RPC)攻擊。

具體來講,攻擊者首先會設置一個中間人,然後等待CredSSP會話發生。一旦發生,就會竊取會話身份驗證數據,並在用戶最初的服務器上執行遠程過程調用(DCE/RPC)攻擊連接到與RDP連接的服務器用戶,以此獲得本地管理員權限來運行任意命令。

研究人員表示,這種攻擊模式可以在許多真實世界的場景中進行。例如,無論是具有WiFi還是網絡物理訪問權限的攻擊者都能夠很輕鬆地發起中間人攻擊。

另外,攻擊者還可以采用地址解析協議(ARP)攻擊在網絡中橫向移動,這會導致同一網段中的所有設備都可能成為“犧牲品”。 盡管這是一種十分“老套”的攻擊手段,但並是不所有網絡都百分之百的得到了針對ARP協議的保護。

值得注意的是,由於RDP是目前執行遠程登錄的最流行的應用程序之一,這使得大多數網絡都極易受到基於該漏洞發起的攻擊的影響。為了進一步強調這一點,Preempt Security對其內部客戶進行了一次調研,他們發現幾乎所有的企業客戶都在使用RDP。

研究人員建議,用戶應該盡快安裝微軟發布的安全補丁以保護自己工作站和服務器。另外,阻止包括RDP和DCE / RPC在內的相關應用程序端口也能夠在阻止這種攻擊上麵起到一定的作用。

此外,由於這種攻擊可以通過不同的協議以不同的方式實施,因此研究人員還建議,用戶應盡可能減少特權帳戶的使用。

本文由 黑客視界 綜合網絡整理,圖片源自網絡;轉載請注明“轉自黑客視界”,並附上鏈接。

相關資訊

最新熱門應用

bicc數字交易所app

其它軟件32.92MB

下載

比特國際網交易平台

其它軟件298.7 MB

下載

熱幣交易所app官方最新版

其它軟件287.27 MB

下載

歐昜交易所

其它軟件397.1MB

下載

vvbtc交易所最新app

其它軟件31.69MB

下載

星幣交易所app蘋果版

其它軟件95.74MB

下載

zg交易所安卓版app

其它軟件41.99MB

下載

比特幣交易app安卓手機

其它軟件179MB

下載

福音交易所蘋果app

其它軟件287.27 MB

下載

鏈易交易所官網版

其它軟件72.70MB

下載