4月7日,維基解密發布了一份Vault 7“Grasshopper”的檔案,其中有來自美國中央情報局(CIA)Grasshopper框架的27個文檔,這是一個用於為Microsoft Windows操作係統構建定製的惡意軟件有效負載平台。

Grasshopper提供了多種由CIA操作員使用的模塊,用於構建一個定製的植入物,該植入物將以不同的方式運行,例如,根據在過程中選擇的特定特征或功能,在計算機上保持持久性不同建立捆綁。並且還設置了一種非常靈活的語言來定義用於“執行目標設備的安裝前調查”的規則,確保隻有在目標具有正確配置的情況下才能安裝有效載荷。通過這種語法,CIA操作員能夠進行簡潔的邏輯構建,例如調查目標設備正在運行哪個版本的Microsoft Windows,或查詢特定的防病毒產品是否運行。

此外,Grasshopper還允許使用持久性機製來安裝工具,並使用各種擴展(如加密)進行修改。泄漏文檔顯示,Grasshopper提供了各種持久性機製,並允許用戶定義在安裝啟動之前需要滿足的一係列條件。這些規則可以幫助確定目標設備是否正在運行正確版本的Windows以及某些安全產品是否存在。市麵上“MS Security Essentials”,“瑞星”,“賽門鐵克端點”或“卡巴斯基”在目標計算機上都無法檢測到這個惡意模塊。

除了用戶指南,維基解密還披露了“贓物”的使用手冊。“贓物”可通過目標設備上的一項驅動程序生效,使其能夠在引導流程結束後得以執行,最終確保該惡意軟件能夠在微軟Windows設備引導後正常起作用。維基解密特地強調了這個名為“贓物”的持久性模塊,它借用了之前臭名昭著的“Carberp”銀行木馬代碼,該木馬程序的源代碼在幾年前就被泄漏了。

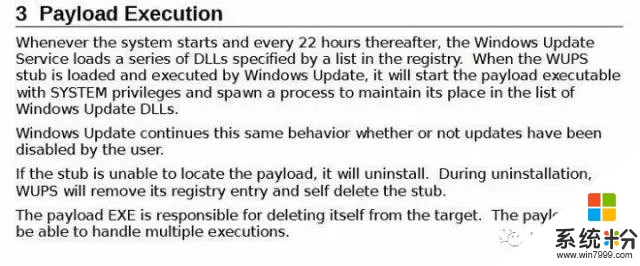

“Carberp”銀行木馬的作者指出,“贓物”隻是借用了Carberp代碼的某些部分進行測試,並且被做了大量修改。而另一種持久性機製則利用Windows Update Service,允許在每次係統啟動或每22小時執行一次有效負載,此技術使用注冊表中指定的一係列DLL。

這是WikiLeaks公布的第三輪文件,作為轉儲名稱為Vault 7的一部分。為我們提供了一個洞察建立現代間諜工具的建立,並了解中情局如何保持對感染的Microsoft Windows計算機的持久性的過程,而這也將為網絡安全提供了一個研究方向。

相關資訊

最新熱門應用

hotbit交易平台app安卓版

其它軟件223.89MB

下載

bilaxy交易所app

其它軟件223.89MB

下載

avive交易所官網最新版

其它軟件292.97MB

下載

必安交易所app官網版安卓

其它軟件179MB

下載

富比特交易所app安卓版

其它軟件34.95 MB

下載

美卡幣交易所安卓版

其它軟件16.3MB

下載

幣幣交易所app官網

其它軟件45.35MB

下載

熱幣交易所最新版本app

其它軟件287.27 MB

下載

zbg交易所官方ios

其它軟件96.60MB

下載

拉菲交易所安卓版

其它軟件223.89MB

下載