近日有安全廠商公布了一係列定向攻擊活動的事件總結,涉及到了3個之前未公開的微軟Office及Windows係統的漏洞,鑒於Office軟件的流行度,構成了比較嚴重的威脅。攻擊者可以利用此漏洞在電腦上執行執行任意指令,從而控製用戶係統;同時,攻擊者可能利用此漏洞提升權限從普通用戶到System權限。微軟已經在2017年5月10日發布的例行補丁包中修複了相應的安全漏洞,強烈建議用戶盡快對係統做補丁升級以避免受到影響。

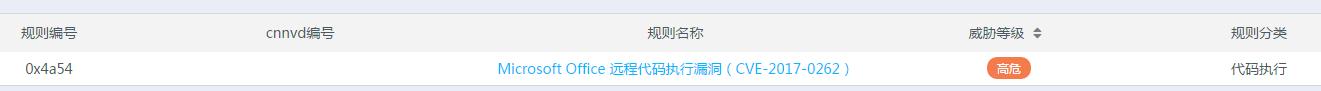

參考編號CVE-2017-0261

CVE-2017-0262

CVE-2017-0263

威脅等級CVE-2017-0261:高危

CVE-2017-0262:高危

CVE-2017-0263:高危

影響係統及版本*CVE-2017-0261

Microsoft Office 2010 Service Pack 2 (32-bit editions)

Microsoft Office 2010 Service Pack 2 (64-bit editions)

Microsoft Office 2013 Service Pack 1 (32-bit editions)

Microsoft Office 2013 Service Pack 1 (64-bit editions)

Microsoft Office 2016 (32-bit edition)

Microsoft Office 2016 (64-bit edition)

*CVE-2017-0262

Microsoft Office 2010 Service Pack 2 (32-bit editions)

Microsoft Office 2010 Service Pack 2 (64-bit editions)

Microsoft Office 2013 RT Service Pack 1

Microsoft Office 2013 Service Pack 1 (32-bit editions)

Microsoft Office 2013 Service Pack 1 (64-bit editions)

Microsoft Office 2016 (32-bit edition)

Microsoft Office 2016 (64-bit edition)

*CVE-2017-0263

Windows 10 for 32-bit Systems

Windows 10 for x64-based Systems

Windows 10 Version 1511 for 32-bit Systems

Windows 10 Version 1511 for x64-based Systems

Windows 10 Version 1607 for 32-bit Systems

Windows 10 Version 1607 for x64-based Systems

Windows 10 Version 1703 for 32-bit Systems

Windows 10 Version 1703 for x64-based Systems

Windows 7 for 32-bit Systems Service Pack 1

Windows 7 for x64-based Systems Service Pack 1

Windows 8.1 for 32-bit systems

Windows 8.1 for x64-based systems

Windows RT 8.1

Windows Server 2008 for 32-bit Systems Service Pack 2

Windows Server 2008 for 32-bit Systems Service Pack 2 (Server Core installation)

Windows Server 2008 for Itanium-Based Systems Service Pack 2

Windows Server 2008 for x64-based Systems Service Pack 2

Windows Server 2008 for x64-based Systems Service Pack 2 (Server Core installation)

Windows Server 2008 R2 for Itanium-Based Systems Service Pack 1

Windows Server 2008 R2 for x64-based Systems Service Pack 1

Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation)

Windows Server 2012

Windows Server 2012 (Server Core installation)

Windows Server 2012 R2

Windows Server 2012 R2 (Server Core installation)

Windows Server 2016

Windows Server 2016 (Server Core installation)

威脅類型CVE-2017-0261:遠程代碼執行

CVE-2017-0262:遠程代碼執行

CVE-2017-0263:本地權限提升

漏洞描述近日有安全廠商公布了一係列定向攻擊活動的事件總結,涉及到了3個之前未公開的微軟Office及Windows係統的漏洞。

其中,Microsoft Office被發現在處理Word Encapsulated PostScript (EPS)文件機製上存在2個遠程命令執行漏洞(CVE-2017-0261、CVE-2017-0262)。攻擊者可以利用此漏洞向攻擊對象發送包含畸形EPS對象的DOC文檔,當目標點擊處理時導致在電腦上執行執行任意指令,從而控製用戶係統。另外,Windows係統在內核模式下,由於未能正確處理內存中對象存在漏洞(CVE-2017-0263),導致本地攻擊者可能利用此漏洞提升權限從普通用戶到System權限。

在被曝光的定向攻擊事件中,EPS相關的漏洞與本地提權漏洞被組合使用來實現對攻擊對象係統的完全控製,目前已發現的組合攻擊方法有:CVE-2017-0261 + CVE-2017-0001、CVE-2017-0262 + CVE-2017-0263。

目前以上漏洞相關的技術細節已經完全公開,攻擊者可能構造據此構造惡意代碼執行定向攻擊或進行基於文件加密的勒索,鑒於Office軟件的流行度,構成了比較嚴重的現實威脅。微軟已經在2017年5月10日發布的例行補丁包中修複了相應的安全漏洞,強烈建議用戶盡快對係統做補丁升級以避免受到影響。

驗證方法如果用戶目前在使用影響係統及版本節中的軟件而且沒有安裝2017年5月10日以後的完全更新,則係統受本通告漏洞的影響。

臨時處理方案* 如果短期內無法更新Windows安全補丁,請不要打開任何不明來源的Office文件,包括且不僅限於郵件附件、網上下載、即時通信等來源。

修複建議微軟官方已在最近的安全更新中修複了本通告相關的漏洞,請安裝補丁並重啟係統。

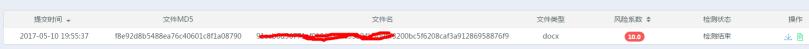

產品防護360天眼未知威脅感知係統的流量探針在第一時間加入了對於CVE-2017-0262漏洞利用的檢測,可以及時發現針對此漏洞的攻擊利用。360天眼流量探針(傳感器)升級方法:係統配置->設備升級->規則升級,選擇“網絡升級”或“本地升級”。

360天眼沙箱無需升級即可檢測針對CVE-2017-0262漏洞利用的惡意樣本。

https://blogs.technet.microsoft.com/msrc/2017/05/09/coming-together-to-address-encapsulated-postscript-eps-attacks/

https://www.fireeye.com/blog/threat-research/2017/05/eps-processing-zero-days.html

https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2017-0262

相關資訊

最新熱門應用

歐意易交易所蘋果手機app

其它軟件397.1MB

下載

biki交易所app蘋果版

其它軟件64.78MB

下載

原子幣交易所安卓app

其它軟件223.89MB

下載

幣贏交易所app手機版安卓

其它軟件52.2 MB

下載

bitmart交易所官網app

其它軟件38.61MB

下載

比特交易所官網app

其它軟件57.63MB

下載

維克萊交易所app安卓

其它軟件81.97MB

下載

比特兒交易所app官網版安卓

其它軟件292.97MB

下載

mexc抹茶交易所app

其它軟件137MB

下載

熱幣交易所官方

其它軟件287.27 MB

下載