“看一眼就懷孕”隻是個段子,而“看一眼就中招”的漏洞則真的存在。

最近有安全研究人員發現了一種很奇葩的攻擊方式,利用穀歌的 Chrome 瀏覽器能竊取任何版本的 Windows 係統登錄密碼(包括最新的 Windows 10)。發現,這種攻擊手法就借鑒了曾被評為“史上最危險的漏洞之一”的“快捷方式漏洞”。該漏洞是史上影響範圍最廣的微軟漏洞之一,號稱“看一眼就中招”。2010年轟動全球的“震網病毒事件”(美國當年利用病毒破壞伊朗核計劃),正是依靠這種攻擊手法。

為什麼看一眼就能中招2010 年8月,微軟緊急修複了一個高危漏洞,人們和現在一樣喜歡抱怨補丁太多,也並不了解這個漏洞的威力,以及美國正是軍方利用這個漏洞,破壞了伊朗核彈計劃。

了解到,當年伊朗建設核設施時,采用的監控和數據采集係統都是自成體係運行,完全不連接任何外部網絡,所有操作都嚴格“物理隔離”,幾乎沒有從外網攻進去的可能性。然而, Windows 係統裏的一個快捷方式漏洞幫助美國打開了局麵。

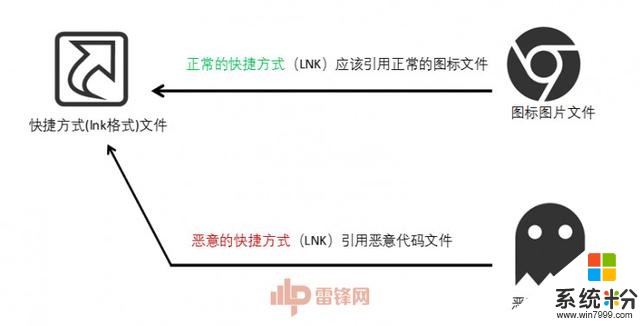

快捷方式漏洞的原理是這樣的:我們的桌麵上通常有一些快捷方式文件,它們的格式是 LNK。

使用Windows係統幾乎離不開各種快捷方式

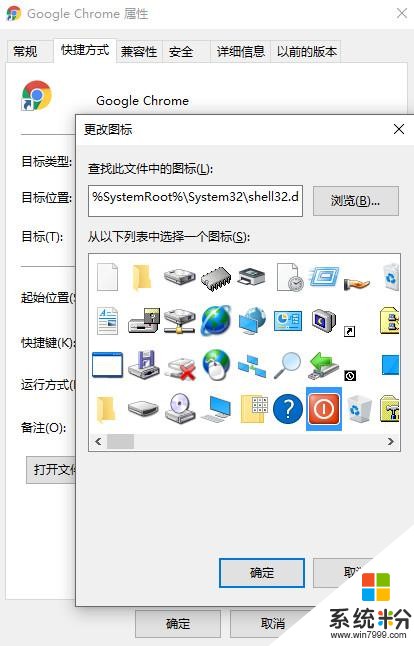

之所以它們能顯示出各式各樣的圖標,是因為文件引用了不同的圖標文件,圖標文件決定它們顯示的樣子。比如,我可以把穀歌瀏覽器快捷方式的圖標改成一個關機鍵。

快捷方式圖標可自定義

簡而言之,Windows 係統顯示快捷方式時,會根據文件中圖標路徑,自動去尋找並引用圖標文件,然後圖標展示給用戶。而攻擊者利用的正是這一個細節。

攻擊者可以構建一個惡意快捷方式,將它的圖標引用目錄指向了一個惡意代碼文件。受害者看到這個快捷方式的瞬間,它就把惡意代碼文件當作圖標拉取了過來。更可怕的是,它不僅可以引用本地文件,還可以拉取遠程服務器上的文件。

這種攻擊方式最厲害之處在於,快捷方式文件的顯示圖標是係統自動執行的,就算受害者不點開這個快捷方式文件,隻要看一眼,就已經中招!換句話說:

攻擊者把一個惡意文件發送給你,不管你打不打開,隻要接受就立刻中招!

攻擊者把一個惡意文件掛在網上,不管你打不打開,隻要下載到你電腦上就中招!

攻擊者把文件放在U盤裏,不管你打不打開,插上就中招!

這就是快捷方式漏洞,人送綽號“看一眼就中招”的由來。

回到美軍破壞伊朗核設施事件上。當時伊朗的核設施采用了嚴格的物理隔離,工作人員也絕不會輕易打開任何可疑文件。

於是美國想了一個迂回招數,先感染一些比較好得手的外部機器(比如工作人員家裏的電腦,或者辦公區域的電腦),將病毒感染到工作人員的 U盤裏,然後靜靜等待工作人員有一天把U盤插到核心核設施離心機的控製設備上。

工作人員把U盤插到核設施監控係統的主機上時, 並沒有運行U盤裏的任何可疑文件,但病毒已神不知鬼不覺地潛入內部主機,成功利用U盤完成突破物理隔絕的“擺渡”。之後繼續搭配另外幾個漏洞,迅速蔓延到核設施的整個內網。

於是就出現了下麵這一幕:時任伊朗總統內賈德參觀核設施,清晰地顯示出了當時在“震網病毒”的作用下,兩個離心機發生未知故障,所有人當時都被蒙在鼓裏,沒有人知道病毒究竟是怎麼進來的,甚至他們根本不知道這是電腦病毒搞的鬼。

紅圈標注的是發生故障的兩個離心機

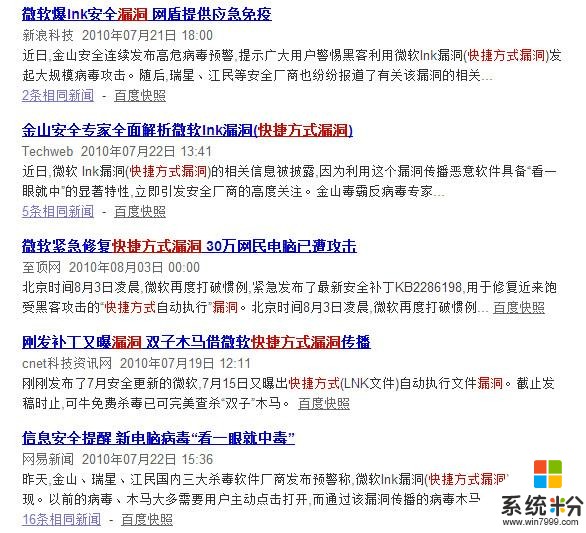

快捷方式漏洞被公開披露後,整個互聯網陷入了瘋狂,那情形大概和最近發生的全球勒索事件差不多。這是當時的新聞是這樣的:

圖片引用自百度新聞搜索結果

微軟很快對 LNK 格式的快捷方式文件進行了限製,不允許引用外部服務器的文件,隻允許引用本機資源,並且對引用圖標文件的格式做了嚴格的限製,斷絕了利用LNK快捷方式的圖標文件來傳播惡意代碼的可能性。該漏洞便從此銷聲匿跡,成為黑客江湖的一個傳說。

漏洞改頭換麵“重出江湖”然而,微軟還是百密一疏。他們對LNK格式的快捷方式文件進行了限製,卻忘記了 Windows 下還有另一種快捷方式文件格式:SCF。

什麼是 SCF 文件?官方的解釋是這樣:

SCF(文件是“WINDOWS資源管理器命令”文件,它也是一種可執行文件,該類型文件由 Windows Explorer Command 解釋,標準安裝。

看不懂沒關係,我們隻要知道,它的工作原理類似於普通的 LNK 格式快捷方式,一般都在桌麵放置一個圖標,幫我們快速打開一個資源。常見的“我的電腦”、“回收站”就是 SCF 格式的快捷方式。

Windows 修複 LNK 快捷方式漏洞時,忘記了處理 SCF 文件,也就成了攻擊者利用 Chrome 竊取 Windows 密碼的關鍵。

整個攻擊流程是這樣的:

攻擊者先創建一個惡意的SCF文件,放在自己的網站。

誘騙受害者進入該網站,然後神奇的一幕就出現了, Chrome 瀏覽器會自動下載這個SCF文件到受害者的電腦中,不需要用戶確認下載。(可能是默認 Windows SCF 文件是安全的,這算是Chrome 瀏覽器的一個安全漏洞)。

當用戶進入包含惡意快捷方式文件的文件夾,即使不點擊,該文件也會自動檢索圖標,而圖片路徑早已被攻擊者設置到了一台遠程服務器上,因此受害者電腦會自動遠程鏈接的攻擊者的服務器。

根據 Windows 係統訪問遠程服務器的 LM/NTLM 身份認證機製,受害者的電腦連接攻擊者的遠程服務器時,會自動把電腦的係統用戶名和密碼哈希值傳輸過去,用來驗證自己的身份。於是攻擊者便得手了。

據了解,雖然這些密碼被加密了,但依然可以通過暴力破解,獲取原始登錄密碼。而且微軟有許多在線服務隻需要驗證哈希散列加密密碼,攻擊者甚至可以使用加密的密碼直接登錄到受害者的 OneDrive 、 Outlook、Office365、網上辦公、Skype、Xbox Live 等微軟的其他服務,而不需要解密後的密碼。

甚至,攻擊者也可以冒充受害者對企業內部的其他成員產生威脅,獲取訪問企業IT資源權限等等。

值得一提的是,由於這種攻擊手法需要將 SCF 文件文件下載到電腦,一般攻擊者會把文件名設置“圖片.jpg.scf”或者“文本.txt.scf,那樣它 Winodws 資源管理器裏會顯示成 “圖片.jpg”或者“文本.txt” ,這樣看起來像是一張jpg格式的圖片或是txt文本文件,很難被察覺。

scf 文件後綴將被隱藏,不易被發現

如何防止這種攻擊?目前穀歌似乎也意識到了這個漏洞,正在製作相應的補丁,不過在新的補丁更新之前,所有使用Chome瀏覽器或者Chromium 內核瀏覽器(比如QQ瀏覽器、百度瀏覽器、360極速瀏覽器等等)的用戶都不排除類似風險。

在此給出的建議是,關掉訪問外網的SMB連接端口(TCP端口號139和445),使得本地計算機不能再查詢遠程SMB服務器。或者禁用穀歌Chrome瀏覽器的自動下載設置,在設置——顯示高級設置——勾選。 這樣每次瀏覽器下載文件都會詢問,從而避免瀏覽器自動下載惡意SCF文件。

文 | 謝幺 (dexter0),網絡安全作者,公眾號:宅客頻道

參考內容:

攻擊手法發現者 Bosko Stankovic 的博文

The Hacker News

相關資訊

最新熱門應用

歐意易交易所蘋果手機app

其它軟件397.1MB

下載

biki交易所app蘋果版

其它軟件64.78MB

下載

原子幣交易所安卓app

其它軟件223.89MB

下載

幣贏交易所app手機版安卓

其它軟件52.2 MB

下載

bitmart交易所官網app

其它軟件38.61MB

下載

比特交易所官網app

其它軟件57.63MB

下載

維克萊交易所app安卓

其它軟件81.97MB

下載

比特兒交易所app官網版安卓

其它軟件292.97MB

下載

mexc抹茶交易所app

其它軟件137MB

下載

熱幣交易所官方

其它軟件287.27 MB

下載